AWS Config 업데이트 – S3 버킷 보안을 위한 두 가지 관리 규칙 추가

AWS Config는 AWS 자원 상태와 그 사이 관계를 계속 모니터링 하는 서비스입니다. 각 서비스 자원을 선택한 다음, 자원에 영향을 주는 구성 변경 타임 라인을 볼 수 있습니다 (자세한 내용은 AWS Config와 AWS 자원 관계 추적을 참조하십시오).

AWS Config rules은 AWS Config의 “관리형” 컬렉션과 사용자가 직접 작성한 사용자 정의 규칙을 지원하는 강력한 규칙 시스템으로 확장합니다 (AWS Config Rules – 클라우드 리소스에 대한 동적 컴플라이언스 검사 등 참조). ). Config Rules (AWS Lambda 함수)은 AWS 자원의 이상적인 상태를 나타냅니다. 함수는 구성 변경이 감지 될 때, 호출되며 표준 규정 준수 여부를 확인합니다.

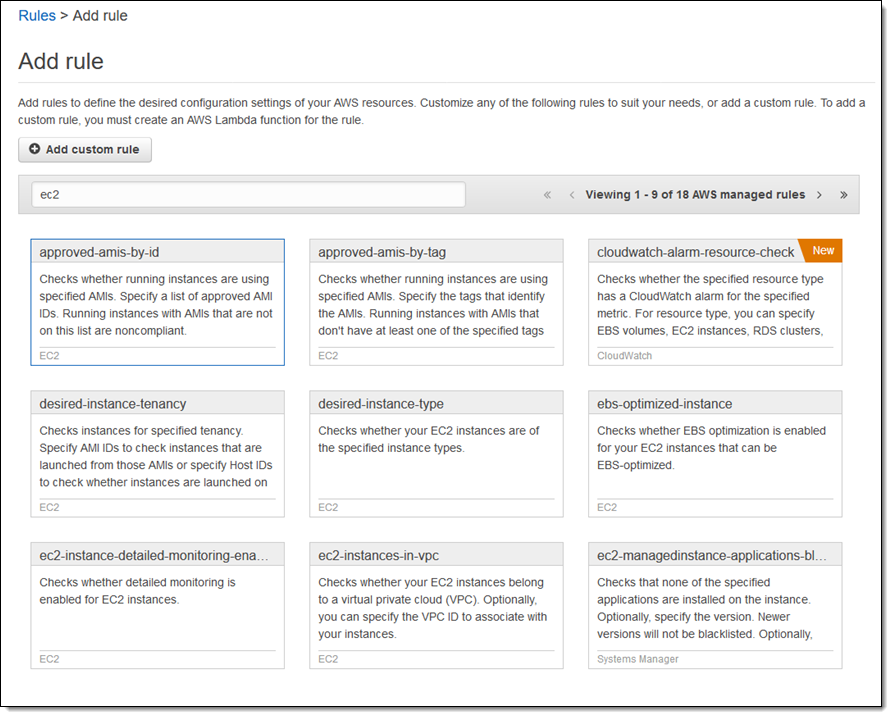

약 30 개의 관리 규칙에 접근할 수 있으며, 예를 들어 EC2 인스턴스 및 관련 리소스를 확인하는 몇 가지 규칙은 다음과 같습니다.

두 가지 신규 규칙

오늘은 S3 버킷 보안을 유지하는 데 도움이되는 두 개의 새로운 관리 규칙을 추가하고 있습니다. 클릭 한 번으로 이러한 규칙을 활성화 할 수 있습니다. 새로운 규칙은 다음과 같습니다.

s3-bucket-public-write-prohibited – 전역 쓰기 접근을 허용하는 버킷을 자동으로 식별합니다. 이 구성을 의도적으로 만들지 않는 이유는 권한이 없는 사용자가 악성 콘텐트를 버킷에 추가하고 기존 콘텐트를 삭제 (덮어 쓰기) 할 수 있습니다. 이 규칙은 계정의 모든 버킷을 검사합니다.

s3-bucket-public-read-prohibited – 전역 읽기 접근 허용하는 버킷을 자동으로 식별합니다. 그러면, 웹 사이트 및 문서를 포함하여 공개적으로 사용할 수 있는 콘텐츠의 플래그가 지정됩니다. 이 규칙은 계정의 모든 버킷을 검사합니다.

기존 규칙과 마찬가지로 새 규칙은 일정에 따라 또는 Config가 감지 한 변경 사항에 따라 실행될 수 있습니다. 모든 규칙의 준수 상태를 한 눈에 볼 수 있습니다.

각 규정 준수 평가는 밀리 세컨드 단위로 실행됩니다. 100 개의 버킷으로 계정을 검색하는 데 1 분도 안 걸립니다. 대부분의 경우, NP 완료 문제를 다항식 시간에 처리 할 수 있는 최첨단 제약 해결 기법을 사용하는 추론 엔진에 의해 규칙이 평가됩니다 (NP 대 P 문제 참조). 이 작업은 AWS 내부의 개발 부분 중 하나로서 아래의 re:Invent Automated Formal Reasoning About AWS Systems 발표 자료를 참고하시기 바랍니다.

정식 출시

새로운 규칙은 현재 사용할 수 있으며 오늘부터 사용할 수 있습니다. 다른 규칙과 마찬가지로 한 달에 규칙 당 2 달러로 책정됩니다.

— Jeff;

이 글은 AWS Config Update – New Managed Rules to Secure S3 Buckets의 한국어 번역입니다.