Amazon DynamoDB 데이터 백업 및 복원 방법 – (2) 리전간 복제 기능을 활용한 데이터 이동

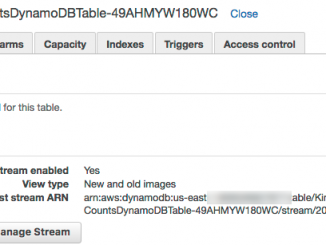

Amazon DynamoDB 데이터 백업 및 복원 방법 – (2) 리전간 복제 기능을 활용한 데이터 이동 지난 번에 Amazon DynamoDB를 Export/Import 하는 두 가지 방법을 설명 드렸습니다. 즉, AWS 관리 콘솔을 통해 DataPipeine과 EMR을 활용하는 방법과 github에 공개되어 있는 Import/Export Java Library를 이용하는 방법입니다. 이전 글에서는 Amazon DynamoDB 현재 저장 내용을 백업하는 용도라면, 이번 글은 원본 DynamoDB 테이블에 변경 내용만 다른 테이블에 지속적으로 복제(Replication)하는 방법을 안내해 드립니다. 이 방법은 공식 기술 문서에 따라 Github에 있는 소스 코드를 활용하는 것으로, 여기서 활용되는 리전간 복제 기능(Cross-region replication)은 기존 저장된 데이터를 읽어 옮기지는 않는다는 점에 유의하시기 바랍니다. Amazon DynamoDB 리전간 복제 기능 Amazon DynamoDB 리전간 복제 기능은 자바(Java)로 개발되어 있습니다. 해당 라이브러리는 원본 DynamoDB ㅌ테이블에서 데이터 변경이나 새로운 데이터가 입력되면, 이동 대상 DynamoDB 테이블에 복제하는 기능을 합니다. 본 기능을 수행하는 라이브러리는 DynamoDB Stream을 통해 만들어졌으며, 이는 Amazon Kinesis를 활용하여 원본 테이블에서 변경된 정보를 Kinesis [ more… ]