Amazon SageMaker JumpStart – 기업 내에서 ML 모델 및 노트북 공유 기능 출시

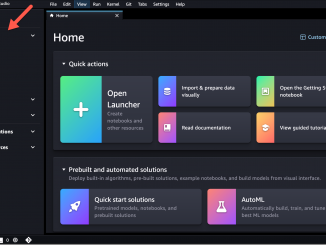

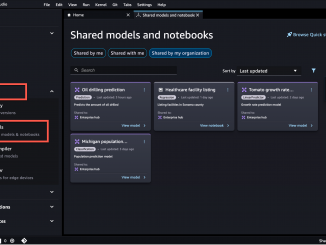

Amazon SageMaker JumpStart – 기업 내에서 ML 모델 및 노트북 공유 기능 출시 Amazon SageMaker JumpStart는 ML 여정을 가속화하는 데 도움이 되는 기계 학습(ML) 허브입니다. SageMaker JumpStart를 사용하면 인기 모델 허브의 사전 학습된 모델, 기사 요약 및 이미지 생성과 같은 작업을 수행하는 데 도움이 되는 사전 학습된 기초 모델, 일반적인 사용 사례를 해결하는 엔드 투 엔드 솔루션을 포함한 내장 알고리즘에 액세스할 수 있습니다. 이제 SageMaker JumpStart를 사용하여 AWS 계정을 공유하는 다른 사용자와 모델 및 노트북과 같은 ML 아티팩트를 더 쉽게 공유할 수 있게 되었다는 소식을 전하게 되어 기쁩니다. SageMaker JumpStart를 사용하여 ML 아티팩트 공유 기계 학습은 팀 스포츠입니다. 팀 내 다른 데이터 과학자와 모델 및 노트북을 공유하여 협업하고 생산성을 높일 수 있습니다. 또는 운영 팀과 모델을 공유하여 모델을 생산에 투입할 수도 있습니다. SageMaker JumpStart를 사용하여 ML 아티팩트를 공유하는 방법을 보여 드리겠습니다. SageMaker Studio의 왼쪽 탐색 메뉴에서 Models(모델)을 선택합니다. 그런 다음 [ more… ]