Amazon Aurora 및 RDS용 Trusted Language Extensions for PostgreSQL 지원

PostgreSQL은 개발자를 위한 확장 가능한 디자인으로 많은 기업과 스타트업이 선호하는 오픈 소스 관계형 데이터베이스가 되었습니다. 개발자가 PostgreSQL을 사용하는 이유 중 하나는 선호하는 프로그래밍 언어로 확장 프로그램을 구축하여 데이터베이스 기능을 추가할 수 있기 때문입니다.

이미 Amazon Aurora PostgreSQL 호환 에디션과 PostgreSQL용 Amazon Relational Database Service에 PostgreSQL 확장 프로그램을 설치하고 사용할 수 있습니다. Amazon Aurora와 Amazon RDS에서 85개 이상의 PostgreSQL 확장 프로그램을 지원합니다. 예를 들어, 데이터베이스 활동을 기록하기 위한 PGAudit 확장 프로그램이 있습니다. 많은 워크로드에서 이러한 확장 프로그램을 사용하지만 고객이 PostgreSQL 데이터베이스 인스턴스에 대해 선택한 확장 프로그램을 구축하고 실행할 수 있는 유연성을 요구한다는 의견을 들었습니다.

오늘 PostgreSQL 확장 프로그램을 구축하기 위한 새로운 오픈 소스 개발 키트인 PostgreSQL용 신뢰할 수 있는 언어 확장 프로그램(pg_tle)의 정식 출시를 발표합니다. PostgreSQL용 신뢰할 수 있는 언어 확장 프로그램을 통해 개발자는 PostgreSQL에서 안전하게 실행되는 고성능 확장 프로그램을 구축할 수 있습니다.

PostgreSQL용 신뢰할 수 있는 언어 확장 프로그램을 사용하면 데이터베이스 관리자가 확장 프로그램 및 확장 프로그램 실행 권한 모델을 설치할 수 있는 사용자를 제어할 수 있으므로 애플리케이션 개발자는 확장 프로그램이 요구 사항에 부합한다고 판단되는 즉시 새로운 기능을 제공할 수 있습니다.

신뢰할 수 있는 언어 확장 프로그램을 사용하여 구축을 시작하려면 JavaScript, Perl 및 PL/pgSQL과 같은 신뢰할 수 있는 언어를 사용합니다. 이러한 신뢰할 수 있는 언어에는 파일 시스템에 대한 직접 액세스를 제한하고 원치 않는 권한 승격을 방지하는 등 안전 속성이 있습니다. 신뢰할 수 있는 언어로 작성된 확장 프로그램을 Amazon Aurora PostgreSQL 호환 에디션 14.5와 Amazon RDS for PostgreSQL 14.5 이상 버전에 쉽게 설치할 수 있습니다.

PostgreSQL용 신뢰할 수 있는 언어 확장 프로그램은 GitHub의 Apache 라이선스 2.0에 따라 라이선스가 부여된 오픈 소스 프로젝트입니다. PostgreSQL용 신뢰할 수 있는 언어 확장 프로그램 로드맵에 의견을 추가거나 항목을 제안하여 여러 프로그래밍 언어 등에서 이 프로젝트를 지원하는 데 도움을 줄 수 있습니다. 커뮤니티에서 이 작업을 수행하면 개발자가 PostgreSQL의 가장 좋은 부분을 사용하여 확장 프로그램을 쉽게 빌드할 수 있습니다.

PostgreSQL용 신뢰할 수 있는 언어 확장 프로그램을 사용하여 Amazon Aurora와 Amazon RDS를 위한 새로운 PostgreSQL 확장 프로그램을 구축하는 방법을 알아보겠습니다.

PostgreSQL용 신뢰할 수 있는 언어 확장 프로그램 설정

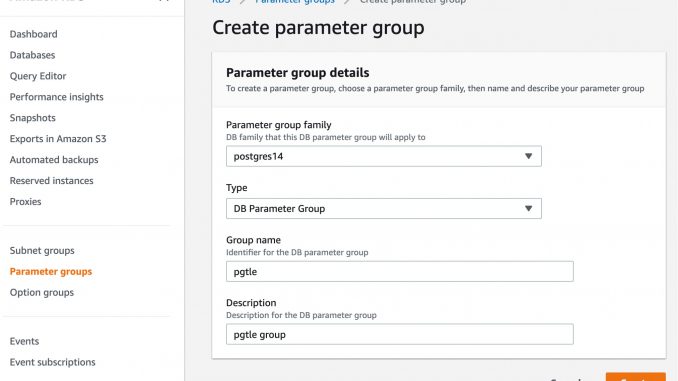

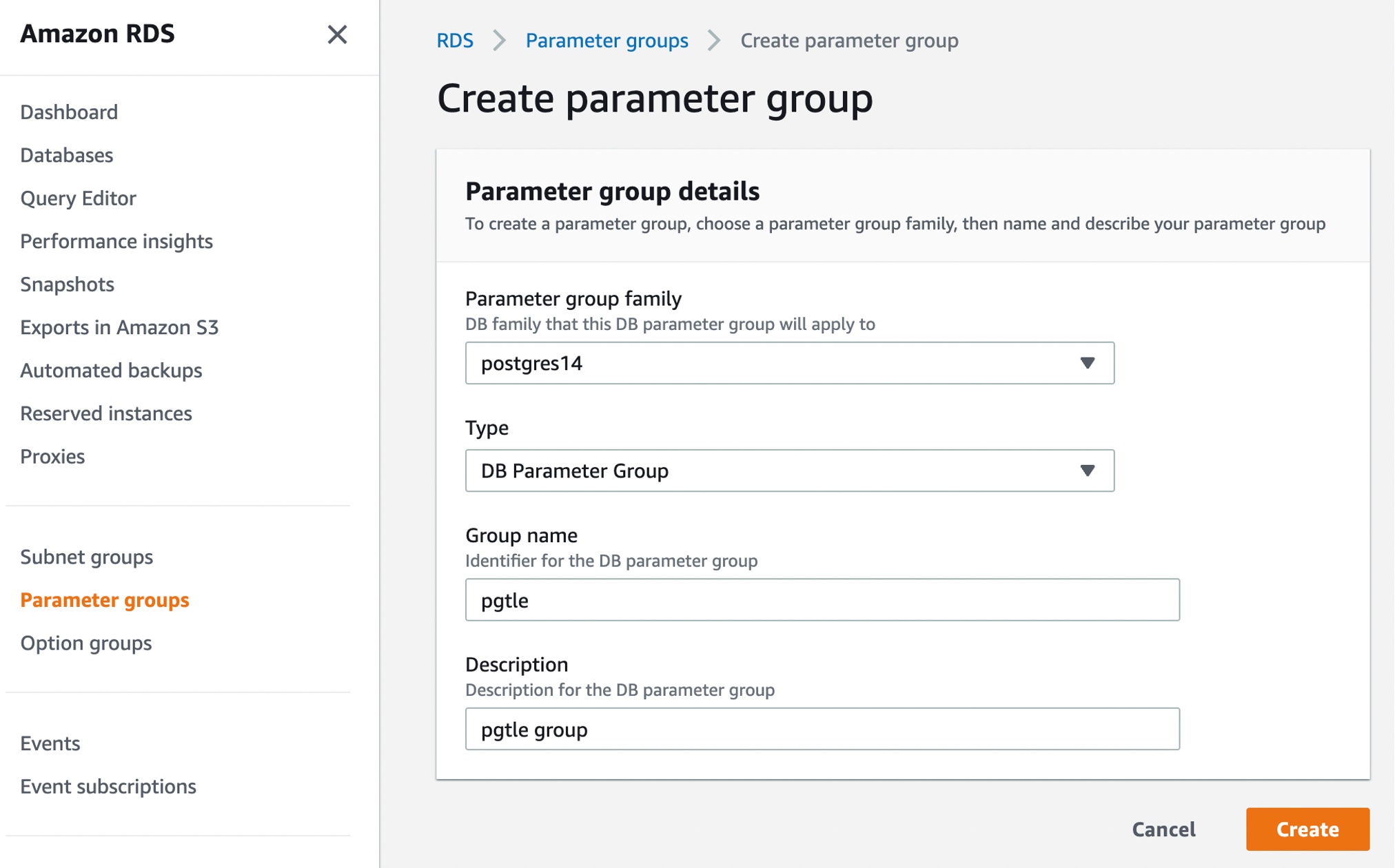

Amazon Aurora 또는 Amazon RDS for PostgreSQL를 통해 pg_tle를 사용하려면 PostgreSQL shared_preload_libraries 설정에서 pg_tle을 로드하는 파라미터 그룹을 설정해야 합니다. Amazon RDS 콘솔의 왼쪽 탐색 창에서 파라미터 그룹을 선택하고 파라미터 그룹 생성을 선택하여 새 파라미터 그룹을 만듭니다.

파라미터 그룹 패밀리에서 Amazon RDS for PostgreSQL과 함께 postgres14를 선택하고 그룹 이름에서 pg_tle을 선택한 후 생성(Create)을 선택합니다. Amazon Aurora PostgreSQL 호환 클러스터에 대해 aurora-postgresql14를 선택할 수 있습니다.

생성된 pgtle 파라미터 그룹을 선택하고 파라미터 그룹 작업 드롭다운 상자 메뉴에서 편집을 선택합니다. 검색 상자에서 shared_preload_library를 검색하고 파라미터 편집을 선택합니다. pg_tle을 비롯한 원하는 값을 추가하고 변경 사항 저장(Save changes)을 선택합니다.

AWS Command Line Interface(AWS CLI)에서도 동일한 작업을 수행할 수 있습니다.

$ aws rds create-db-parameter-group

--region us-east-1

--db-parameter-group-name pgtle

--db-parameter-group-family aurora-postgresql14

--description "pgtle group"

$ aws rds modify-db-parameter-group

--region us-east-1

--db-parameter-group-name pgtle

--parameters "ParameterName=shared_preload_libraries,ParameterValue=pg_tle,ApplyMethod=pending-reboot"이제 pptle 파라미터 그룹을 Amazon Aurora 또는 Amazon RDS for PostgreSQL에 추가할 수 있습니다. testing-pgtle이라는 데이터베이스 인스턴스가 있는 경우 아래 명령을 사용하여 pgtle 파라미터 그룹을 데이터베이스 인스턴스에 추가할 수 있습니다. 이렇게 하면 활성 인스턴스가 재부팅된다는 점에 유의하십시오.

$ aws rds modify-db-instance

--region us-east-1

--db-instance-identifier testing-pgtle

--db-parameter-group-name pgtle-pg

--apply-immediatelypg_tle 라이브러리를 Amazon Aurora 또는 Amazon RDS for PostgreSQL 인스턴스에서 사용할 수 있는지 확인합니다. PostgreSQL 인스턴스에서 다음 명령을 실행합니다.

SHOW shared_preload_libraries;pg_tle이 출력에 나타나야 합니다.

이제 명령을 실행하려면 현재 데이터베이스에 pg_tle 확장 프로그램을 만들어야 합니다.

CREATE EXTENSION pg_tle;이제 현재 데이터베이스에서 PostgreSQL용 신뢰할 수 있는 언어 확장 프로그램을 만들고 설치할 수 있습니다. 새 확장 프로그램을 만드는 경우 다음 명령을 사용하여 기본 사용자(예: postgres)에게 pgtle_admin 역할을 부여해야 합니다.

GRANT pgtle_admin TO postgres;이제 첫 번째 pg_tle 확장 프로그램을 만드는 방법을 살펴보겠습니다!

PostgreSQL용 신뢰할 수 있는 언어 확장 프로그램 빌드

이 예시에서는 사용자가 일반 암호 사전에 있는 암호를 설정하지 않는지 확인하기 위해 pg_tle 확장 프로그램을 빌드할 것입니다. 많은 팀에서는 특히 데이터베이스 사용자의 경우 암호의 복잡성에 대한 규칙을 가지고 있습니다. PostgreSQL을 사용하면 개발자가 check_password_hook을 사용하여 암호 복잡성을 강화하는 데 도움을 줄 수 있습니다.

이 예시에서는 PL/pgSQL을 사용하여 비밀번호 확인 후크를 빌드합니다. 후크에서 사용자가 제공한 비밀번호가 가장 일반적인 비밀번호 값 10개 딕셔너리에 있는지 확인할 수 있습니다.

SELECT pgtle.install_extension (

'my_password_check_rules',

'1.0',

'Do not let users use the 10 most commonly used passwords',

$_pgtle_$

CREATE SCHEMA password_check;

REVOKE ALL ON SCHEMA password_check FROM PUBLIC;

GRANT USAGE ON SCHEMA password_check TO PUBLIC;

CREATE TABLE password_check.bad_passwords (plaintext) AS

VALUES

('123456'),

('password'),

('12345678'),

('qwerty'),

('123456789'),

('12345'),

('1234'),

('111111'),

('1234567'),

('dragon');

CREATE UNIQUE INDEX ON password_check.bad_passwords (plaintext);

CREATE FUNCTION password_check.passcheck_hook(username text, password text, password_type pgtle.password_types, valid_until timestamptz, valid_null boolean)

RETURNS void AS $$

DECLARE

invalid bool := false;

BEGIN

IF password_type = 'PASSWORD_TYPE_MD5' THEN

SELECT EXISTS(

SELECT 1

FROM password_check.bad_passwords bp

WHERE ('md5' || md5(bp.plaintext || username)) = password

) INTO invalid;

IF invalid THEN

RAISE EXCEPTION 'password must not be found on a common password dictionary';

END IF;

ELSIF password_type = 'PASSWORD_TYPE_PLAINTEXT' THEN

SELECT EXISTS(

SELECT 1

FROM password_check.bad_passwords bp

WHERE bp.plaintext = password

) INTO invalid;

IF invalid THEN

RAISE EXCEPTION 'password must not be found on a common password dictionary';

END IF;

END IF;

END

$$ LANGUAGE plpgsql SECURITY DEFINER;

GRANT EXECUTE ON FUNCTION password_check.passcheck_hook TO PUBLIC;

SELECT pgtle.register_feature('password_check.passcheck_hook', 'passcheck');

$_pgtle_$

);pgtle.enable_password_check 구성 파라미터를 통해 후크를 활성화해야 합니다. Amazon Aurora와 Amazon RDS for PostgreSQL에서 다음 명령을 사용하여 이 작업을 수행할 수 있습니다.

$ aws rds modify-db-parameter-group

--region us-east-1

--db-parameter-group-name pgtle

--parameters "ParameterName=pgtle.enable_password_check,ParameterValue=on,ApplyMethod=immediate"이러한 변경 사항이 전파되려면 몇 분 정도 걸릴 수 있습니다. SHOW 명령을 사용하여 값이 설정되었는지 확인할 수 있습니다.

SHOW pgtle.enable_password_check;값이 활성화되어 있으면 다음과 같은 출력이 표시됩니다.

pgtle.enable_password_check

-----------------------------

on이제 현재 데이터베이스에 이 확장 프로그램을 만들고 암호를 사전 암호 중 하나로 설정하고 후크가 어떻게 거부하는지 관찰할 수 있습니다.

CREATE EXTENSION my_password_check_rules;

CREATE ROLE test_role PASSWORD '123456';

ERROR: password must not be found on a common password dictionary

CREATE ROLE test_role;

SET SESSION AUTHORIZATION test_role;

SET password_encryption TO 'md5';

password

-- set to "password"

ERROR: password must not be found on a common password dictionary후크를 비활성화하려면 pgtle.enable_password_check의 값을 끄기로 설정합니다.

$ aws rds modify-db-parameter-group

--region us-east-1

--db-parameter-group-name pgtle

--parameters "ParameterName=pgtle.enable_password_check,ParameterValue=off,ApplyMethod=immediate"데이터베이스에서 이 pg_tle 확장 프로그램을 제거하고 다음 명령을 사용하여 다른 사람이 my_password_check_rules에서 CREATE EXTENSION을 실행하지 못하도록 할 수 있습니다.

DROP EXTENSION my_password_check_rules;

SELECT pgtle.uninstall_extension('my_password_check_rules');더 많은 샘플 확장 프로그램을 찾아서 사용해 볼 수 있습니다. 로컬 PostgreSQL 데이터베이스에서 신뢰할 수 있는 언어 확장 프로그램을 빌드하고 테스트하려면 리포지토리를 복제한 후 소스 코드에서 빌드하면 됩니다.

커뮤니티에 가입하세요!

PostgreSQL용 신뢰할 수 있는 언어 확장 프로그램 커뮤니티는 누구나 가입할 수 있습니다. 한 번 사용해 보시고, 향후 릴리스에 적용되길 바라는 내용에 대한 피드백을 보내주세요. 새로운 기능, 확장 프로그램 예시, 추가 문서 또는 GitHub의 버그 보고서와 같은 모든 참여를 환영합니다.

AWS 클라우드에서 PostgreSQL용 신뢰할 수 있는 언어 확장 프로그램을 사용하는 방법에 대해 자세히 알아보려면 Amazon Aurora PostgreSQL 호환 에디션 및 Amazon RDS for PostgreSQL 설명서를 참조하세요.

사용해 보시고 PostgreSQL용 AWS re:Post 또는 일반 AWS Support 기술지원 문의로 피드백을 보내주세요.

– Channy

Source: Amazon Aurora 및 RDS용 Trusted Language Extensions for PostgreSQL 지원

Leave a Reply