Amazon Security Lake 미리 보기 – 보안을 위한 고객 소유 데이터 레이크 서비스

잠재적 보안 위협 및 취약성을 식별하기 위해 고객은 다양한 리소스에 대한 로깅을 활성화하고 분석 도구 내에서 쉽게 액세스하고 사용할 수 있도록 이러한 로그를 중앙 집중화해야 합니다. 이러한 데이터 소스 중 일부에는 온프레미스 인프라, 방화벽 및 엔드포인트 보안 솔루션의 로그가 포함되며, 클라우드를 사용하는 경우 Amazon Route 53, AWS CloudTrail 및 Amazon Virtual Private Cloud(VPC)와 같은 서비스가 포함됩니다.

Amazon Simple Storage Service(S3) 및 AWS Lake Formation은 AWS에서 데이터 레이크를 생성하고 관리하는 작업을 간소화합니다. 그러나 일부 고객의 보안 팀은 데이터 정규화와 같은 보안 도메인별 측면을 정의하고 구현하는 데 여전히 어려움을 겪고 있습니다. 이를 위해서는 각 로그 소스의 구조와 필드를 분석하고, 스키마와 매핑을 정의하고, 위협 인텔리전스와 같은 데이터를 강화해야 합니다.

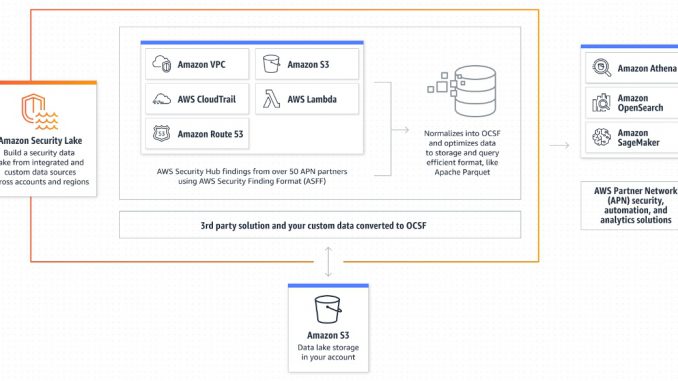

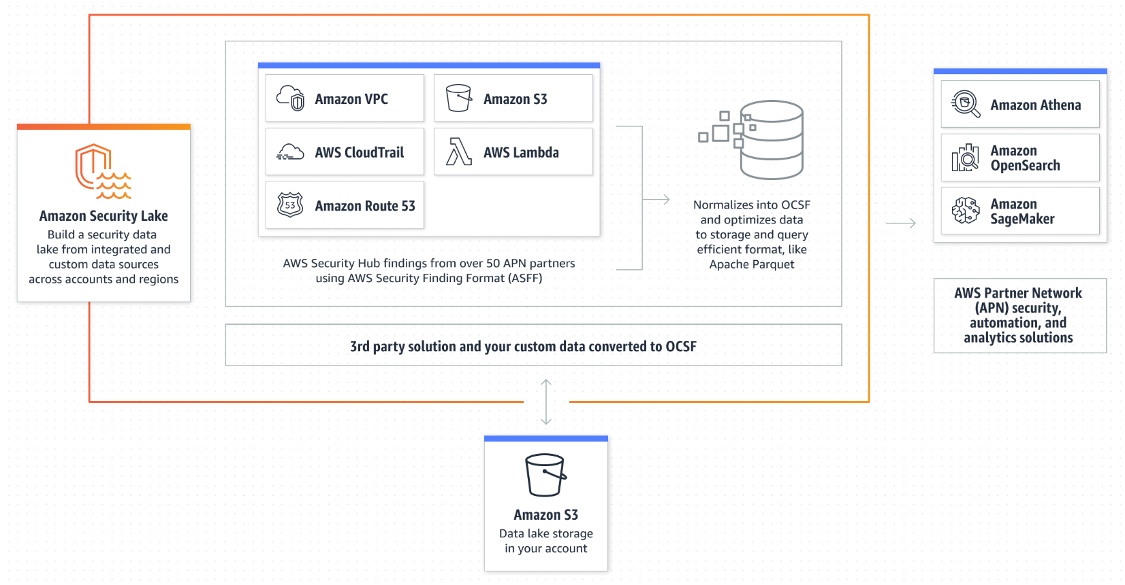

오늘 Amazon Security Lake의 평가판 릴리스를 발표합니다. Amazon Security Lake는 클라우드 및 온프레미스 소스의 조직 보안 데이터를 계정에 저장된 특수 목적의 데이터 레이크로 자동 중앙 집중화하는 특수 목적의 서비스입니다. Amazon Security Lake는 보안 데이터의 중앙 관리를 자동화하여 통합된 AWS 서비스 및 타사 서비스를 표준화하고, 사용자 지정 가능한 보존으로 데이터 수명 주기를 관리하며 스토리지 계층화도 자동화합니다.

Amazon Security Lake의 주요 기능은 다음과 같습니다.

- 지원되는 다양한 로그 및 이벤트 소스 – 평가판 기간 동안 Amazon Security Lake는 AWS CloudTrail, Amazon VPC, Amazon Route 53, Amazon S3 및 AWS Lambda에 대한 로그뿐만 아니라 AWS Config용 AWS Security Hub, AWS Firewall Manager, Amazon GuardDuty, AWS Health Dashboard, AWS IAM Access Analyzer, Amazon Inspector, Amazon Macie 및 AWS Systems Manager Patch Manager를 통해 보안 검색 결과를 수집합니다. 추가적으로, 50개 이상의 타사 보안 검색 결과 소스를 Amazon Security Lake로 전송할 수 있습니다. 또한 보안 파트너는 Open Cybersecurity Schema Framework(OCSF) 형식이라 불리는 표준 스키마의 데이터를 Cisco Security, CrowdStrike, Palo Alto Networks 등과 같은 Amazon Security Lake로 직접 전송하고 있습니다.

- Data transformation and normalization(데이터 변환 및 정규화) – Security Lake는 들어오는 로그 데이터를 스토리지 및 쿼리 효율성이 높은 Apache Parquet 및 OCSF 형식으로 자동으로 파티셔닝하고 변환하여 사후 처리 없이 데이터를 보안 분석에 광범위하고 즉시 사용할 수 있도록 합니다. Security Lake는 IBM, Splunk, Sumo Logic 등과 같은 분석 파트너와의 통합을 지원하여 위협 탐지, 조사 및 사고 대응과 같은 다양한 보안 사용 사례를 해결합니다.

- Customizable data access levels(사용자 지정 가능한 데이터 액세스 수준) – 모든 새 객체에 대한 데이터 액세스를 위한 특정 데이터 소스 또는 저장된 데이터를 직접 쿼리하기 위한 특정 데이터 소스와 같은 Security Lake에 저장된 데이터를 소비하는 구독자 수준을 구성할 수 있습니다. 또한 Security Lake를 사용할 수 있는 롤업 리전과 AWS Organizations 전체에 걸쳐 여러 AWS 계정을 지정할 수 있습니다. 이를 통해 데이터 레지던시 규정 준수 요구 사항을 준수할 수 있습니다.

보안 데이터 관리의 운영 오버헤드를 줄이면 조직 전체에서 더 많은 보안 신호를 더 쉽게 수집하고 해당 데이터를 분석하여 데이터, 애플리케이션 및 워크로드의 보호를 개선할 수 있습니다.

컬렉션 데이터를 위한 Security Lake 구성하기

Amazon Security Lake를 시작하려면 AWS 콘솔에서 Get started(시작하기)를 선택하세요. 모든 리전 및 모든 계정에 대해 로그 및 이벤트 소스를 활성화할 수 있습니다.

CloudTrail 로그, VPC 흐름 로그 및 Route53 리졸버 로그와 같은 로그 및 이벤트 소스를 데이터 레이크에 선택할 수 있습니다. 일부 리전은 Amazon S3에서 모든 암호화 키와 조직 내 특정 AWS 계정을 생성하고 관리하는 Amazon S3 관리형 암호화를 통해 데이터를 데이터 레이크에 제공합니다.

다음으로 롤업 및 참여 리전을 선택할 수 있습니다. 참여 리전에서 집계된 모든 데이터는 롤업 리전에 있습니다. 데이터 레지던시 규정 준수 요구 사항을 준수하는 데 도움이 되는 여러 롤업 리전을 생성할 수 있습니다. 선택적으로, Security Lake에서 사용되는 표준 Amazon S3 스토리지 클래스에서 데이터를 전환하려는 Amazon S3 스토리지 클래스와 보존 기간을 정의할 수 있습니다.

초기 구성 후, 리전이나 계정에서 로그 소스를 추가하거나 제거할 수 있는 경우 콘솔의 왼쪽 창에서 Sources(소스)를 선택합니다.

또한 Bind DNS 로그, 엔드포인트 원격 분석 로그, 온프레미스 Netflow 로그 등과 같은 사용자 지정 소스에서 데이터를 수집할 수 있습니다. 사용자 지정 소스를 추가하기 전에 AWS IAM 역할을 생성하여 AWS Glue에 대한 권한을 부여해야 합니다.

사용자 지정 데이터 소스를 생성하려면 Create custom source(사용자 지정 소스) 왼쪽 메뉴에서 Create custom source(사용자 지정 소스 생성)을 선택합니다.

Security Lake에 데이터를 쓰고 사용자를 대신하여 AWS Glue를 호출하려면 IAM 역할 Amazon 리소스 이름(ARN)을 입력해야 합니다. 그런 다음 사용자 지정 소스에 대한 세부 정보를 제공할 수 있습니다.

효율적인 데이터 처리 및 쿼리를 위해서는 Parquet 형식의 객체를 사용하여 AWS 리전, AWS 계정, 연도, 월, 일 및 시간별로 사용자 지정 소스의 객체를 분할해야 합니다.

Security Lake의 데이터 소비

이제 Security Lake의 로그와 이벤트를 사용하는 서비스인 구독자를 생성할 수 있습니다. 구독자를 추가하거나 보려면 콘솔의 왼쪽 창에서 Subscribers(구독자)를 선택합니다.

Security Lake는 두 가지 유형의 구독자 데이터 액세스 방법을 지원합니다.

- Data access (Amazon S3)(데이터 액세스(Amazon S3)) – Security Lake S3 버킷에 데이터가 기록되면 구독자에게 소스의 새 객체 알림이 전송됩니다. Amazon Simple Queue Service(Amazon SQS) 대기열을 사용하거나 구독자가 제공한 HTTPS 엔드포인트에 대한 메시징을 통해 구독자에게 새 객체를 알리도록 선택할 수 있습니다. 이 유형은 분석 애플리케이션에서 선택한 데이터를 수집하는 데 유용하며 데이터에 자주 액세스해야 하는 사용 사례에 적합합니다.

- Query access (Lake Formation)(쿼리 액세스(Lake Formation)) – 구독자는 Amazon Athena와 같은 서비스를 통해 S3 버킷의 AWS Lake Formation 테이블을 직접 쿼리하여 데이터를 사용할 수 있습니다. 이 유형은 아무것도 사전에 수집할 필요 없이 데이터에 대한 온디맨드 쿼리 액세스를 제공하는 데 유용하며, 액세스 빈도가 낮은 사용 사례 또는 사전 수집하거나 분석 도구에 보관하기에는 비용이 너무 많이 드는 대용량 소스에 유용합니다.

구독자를 추가할 때 Amazon S3를 선택하여 구독자를 위한 데이터 액세스를 생성할 수 있습니다. 기본 알림 방법을 선택하면 HTTPS 엔드포인트 또는 Amazon SQS에서 다음과 같은 객체 알림 메시지를 받을 수 있습니다.

{

"source": "aws.s3",

"time": "2021-11-12T00:00:00Z",

"region": "ca-central-1",

"resources": [

"arn:aws:s3:::example-bucket"

],

"detail": {

"bucket": {

"name": "example-bucket"

},

"object": {

"key": "example-key",

"size": 5,

"etag": "b57f9512698f4b09e608f4f2a65852e5"

},

"request-id": "N4N7GDK58NMKJ12R",

"requester": "123456789012"

}

}쿼리 액세스 권한이 있는 구독자는 Amazon Athena와 같은 서비스와 AWS Lake Formation에서 읽을 수 있는 기타 서비스를 사용하여 Security Lake에 저장된 데이터를 직접 쿼리할 수 있습니다. 다음은 CloudTrail 데이터의 샘플 쿼리입니다.

SELECT

time,

api.service.name,

api.operation,

api.response.error,

api.response.message,

src_endpoint.ip

FROM ${athena_db}.${athena_table}

WHERE eventHour BETWEEN '${query_start_time}' and '${query_end_time}'

AND api.response.error in (

'Client.UnauthorizedOperation',

'Client.InvalidPermission.NotFound',

'Client.OperationNotPermitted',

'AccessDenied')

ORDER BY time desc

LIMIT 25구독자는 구독자를 생성할 때 선택한 AWS 리전의 소스 데이터에만 액세스할 수 있습니다. 구독자에게 여러 리전의 데이터에 대한 액세스 권한을 부여하려면 구독자를 생성한 지역을 롤업 리전으로 설정하면 됩니다.

타사 통합

지원되는 타사 통합의 경우 Amazon Security Lake와 통합된 구독 서비스 외에도 여러 소스가 있습니다.

Amazon Security Lake는 Barracuda Networks, Cisco, Cribl, CrowdStrike, CyberArk, Lacework, Laminar, Netscout, Netskope, Okta, Orca, Palo Alto Networks, Ping Identity, SecurityScorecard, Tanium, The Falco Project, Trend Micro, Vectra AI, VMware, Wiz 및 Zscaler를 비롯한 OCSF 보안 데이터를 제공하는 타사 소스를 지원합니다.

또한 Datadog, IBM, Rapid7, Securonix, SentinelOne, Splunk, Sumo Logic 및 Trellix를 포함하여 Security Lake를 지원하는 타사 보안, 자동화 및 분석 도구를 사용할 수 있습니다. Accenture, Atos, Deloitte, DXC, Kyndryl, PWC, Rackspace 및 Wipro와 같은 서비스 파트너도 귀하 및 Amazon Security Lake와 협력할 수 있습니다.

평가판 사용해 보기

Amazon Security Lake의 평가판 릴리스는 이제 미국 동부(오하이오), 미국 동부(버지니아 북부), 미국 서부(오레곤), 아시아 태평양(시드니), 아시아 태평양(도쿄), 유럽(프랑크푸르트) 및 유럽(아일랜드) 리전에서 사용할 수 있습니다.

자세한 내용은 Amazon Security Lake 페이지와 Amazon Security Lake 사용 설명서를 참조하세요. 평가판 기간 동안 더 많은 피드백을 듣고 싶습니다. AWS re:POST 또는 일반 AWS Support 담당자를 통해 피드백을 보내주세요.

– Channy

Source: Amazon Security Lake 미리 보기 – 보안을 위한 고객 소유 데이터 레이크 서비스

Leave a Reply