AWS Cloud WAN 정식 출시 – 관리형 글로벌 광역 네트워크 서비스

데이터 센터와 브랜치 사무실을 연결하는 글로벌 광역 네트워크(WAN) 및 여러 AWS 리전에 있는 다수의 VPC를 손쉽게 구축하고 운영할 수 있는 새로운 네트워크 서비스, AWS Cloud WAN이 정식 출시되었습니다.

일반적으로 대기업은 리소스들이 서로 다른 온프레미스 데이터 센터, 브랜치 사무실, 클라우드에서 실행됩니다. 네트워크팀은 이런 리소스를 연결하기 위해 다양한 네트워킹, 보안, 인터넷 서비스를 여러 공급업체로부터 제공받아 자체적인 글로벌 네트워크를 구축하고 관리합니다. 아마 대부분은 클라우드 기반 네트워크를 관리하고, 데이터 센터를 AWS 클라우드에 연결하고, 온프레미스 데이터 센터와 브랜치 사무실을 연결하는 데 여러 가지 기술과 공급업체를 사용하고 있을 것입니다. 이런 네트워크는 연결, 보안, 모니터링 방식이 저마다 달라 각각의 네트워크가 복잡하게 얽혀 구성과 보안, 관리가 어렵습니다.

예를 들어 네트워크 운영팀이 각 네트워크 기술과 연결된 모든 로케이션에서 실행되는 리소스에 무단으로 액세스하지 못하게 차단하려면 여러 공급업체의 방화벽 솔루션들을 결합한 다음, 그 사이의 정책을 수동으로 구성하고 관리해야 합니다. 새로운 로케이션, 네트워크 어플라이언스, 보안 요구 사항이 생길 때마다 복잡함은 기하급수적으로 늘어납니다.

클라우드 WAN을 사용하는 네트워크팀은 원하는 로컬 네트워크 공급업체를 통해 AWS에 연결한 다음, 중앙 대시보드와 네트워크 정책을 사용해서 모든 로케이션과 네트워크 유형을 연결하는 통합 네트워크를 구축합니다. 이 경우 서로 다른 기술을 사용하는 네트워크가 여러 개 있더라도 개별적으로 구성하고 관리할 필요가 없습니다. 클라우드 WAN은 네트워크 전체의 상태, 보안, 성능을 눈으로 확인할 수 있도록 온프레미스 네트워크와 AWS 네트워크가 모두 포함된 전체적인 보기를 생성합니다.

클라우드 WAN은 고급 보안과 네트워크 격리를 제공합니다. 이러한 네트워크 세그먼테이션을 활용할 수 있는 가능성에 대한 기대가 큽니다. 아무리 많은 AWS 리전이나 온프레미스 로케이션을 추가하더라도 클라우드 WAN에서는 정책을 사용하여 손쉽게 네트워크 트래픽을 분할할 수 있습니다. 예를 들어 리테일 결제 처리를 위한 네트워크 트래픽을 회사 네트워크의 다른 트래픽과 쉽게 분리하면서도, 두 세그먼트에 모두 회사의 공통 리소스에 액세스할 권한을 부여할 수 있습니다. 또한 각 환경에 대한 논리적 네트워크 세그먼트를 생성하여 개발 환경과 프로덕션 환경을 격리하는 예시도 있습니다. VPC로 다수의 로케이션과 연결할 때, 그중에서도 특히 고유한 보안 및 라우팅 요구 사항이 있는 대규모 그룹에 정책을 적용해야 할 때 클라우드 WAN으로 일관적인 정책을 쉽게 적용할 수 있습니다. 클라우드 WAN은 사용자를 대신해서 모든 리전에서 일관적인 구성을 유지해줍니다. 기존 네트워크에서 세그먼트는 전체적으로 일관성이 유지되는 가상 라우팅 및 포워딩(VRF) 테이블이나 MPLS 네트워크의 레이어 3 IP VPN 역할을 했습니다. 세그먼트는 필수가 아닙니다. 규모가 작은 조직에서는 모든 트래픽을 아우르는 단일 네트워크 세그먼트에 클라우드 WAN을 사용할 수도 있습니다.

클라우드 WAN에는 네트워크 세그먼테이션과 간단한 네트워크 관리라는 특징 외에도 4가지 주요 장점이 있습니다.

중앙 집중식 관리 및 네트워크 모니터링 대시보드 – Network Manager는 브랜치 사무실, 데이터 센터, VPN 연결, 소프트웨어 정의 WAN(SD-WAN), Amazon VPC 및 AWS Transit Gateway를 연결하고 관리하기 위한 중앙 대시보드를 제공합니다. 이 대시보드를 사용하면 한 곳에서 네트워크 상태를 모니터링하고 확인할 수 있어, 일상적인 작업을 단순화하는 데 도움이 됩니다.

중앙 집중식 정책 관리 – 중앙 네트워크 정책 문서에서 JSON 형식으로 액세스 제어와 트래픽 라우팅 규칙을 정의합니다. 정책을 업데이트하면 클라우드 WAN이 2단계 프로세스를 통해 실수로 발생한 오류가 글로벌 네트워크에 영향을 주지 않도록 합니다. 먼저 변경 사항이 프로덕션에서 예상대로 작동하는지 검토하고 검증합니다. 사용자가 변경 사항을 승인하면 클라우드 WAN에서 전체 네트워크의 세부적인 구성 정보를 처리합니다. AWS Management Console이나 클라우드 WAN API를 사용하여 정책 문서를 변경할 수 있습니다.

다중 리전 VPC 연결 – 클라우드 WAN은 모든 AWS 리전의 VPC를 연결합니다. 간단한 네트워크 정책 문서를 사용해서 모든 EC2 리소스를 연결하는 글로벌 네트워크를 구축하거나, 리전에 따라 분할할 수 있습니다.

자동화 내장. 클라우드 WAN은 새로운 VPC와 네트워크 연결을 네트워크에 자동으로 추가할 수 있어, 사용자가 각 변경 사항을 수동으로 승인할 필요가 없습니다. 이 덕분에 확장되는 네트워크를 관리하면서 발생하는 운영 오버헤드가 줄어듭니다. 연결에 태그를 지정한 후, 특정 태그가 지정된 연결을 해당 네트워크 세그먼트에 자동으로 매핑하는 네트워크 정책을 정의합니다. 이 태그 지정 구조를 통해 선택하는 태그에 따라, 세그먼트를 자동으로 조인할 수 있는 연결, 수동 승인이 필요한 세그먼트, 동일한 세그먼트의 연결이 서로 통신 가능한지 여부를 지정할 수 있습니다.

시작해보겠습니다

클라우드 WAN을 시작하기 위해 AWS Management Console을 엽니다. VPC 섹션 왼쪽에 있는 메뉴에 AWS 클라우드 WAN이라는 새로운 항목이 나와 있습니다. 글로벌 네트워크를 생성하고 구성하는 과정은 4단계 프로세스로 구성됩니다.

첫째, 글로벌 네트워크와 코어 네트워크를 생성합니다.

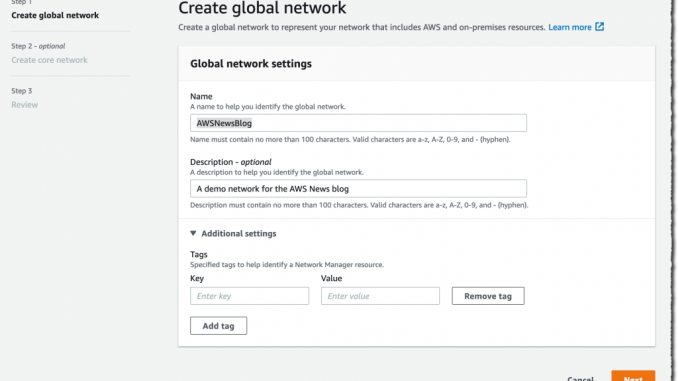

이름(Name)과 선택적 설명(Description)을 입력한 후, 다음(Next)을 선택합니다.

이름(Name)과 선택적 설명(Description)을 입력한 후, 다음(Next)을 선택합니다.

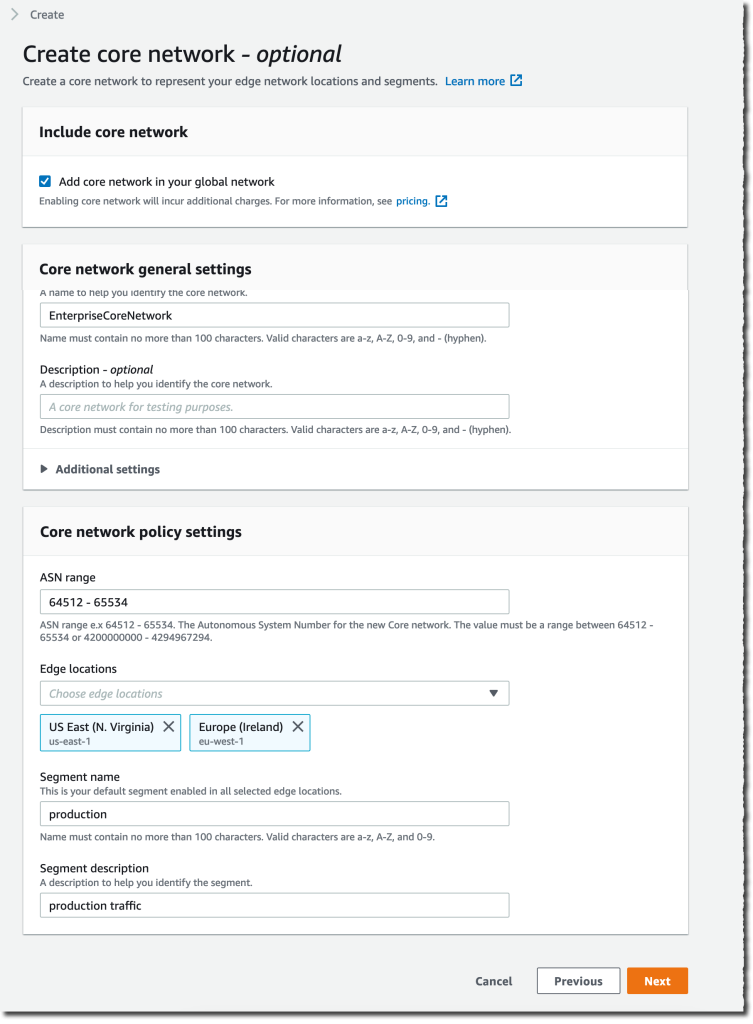

코어 네트워크에 이름(Name)과 설명(Description)을 입력한 후, ASN 범위(ASN range)와 엣지 로케이션(Edge locations) 리스트를 입력하고, 기본 세그먼트의 세그먼트 이름(Segment name)과 세그먼트 설명(Segment description)을 입력합니다. 기본 세그먼트는 모든 선택된 엣지 로케이션에서 자동으로 활성화됩니다.

코어 네트워크에 이름(Name)과 설명(Description)을 입력한 후, ASN 범위(ASN range)와 엣지 로케이션(Edge locations) 리스트를 입력하고, 기본 세그먼트의 세그먼트 이름(Segment name)과 세그먼트 설명(Segment description)을 입력합니다. 기본 세그먼트는 모든 선택된 엣지 로케이션에서 자동으로 활성화됩니다.

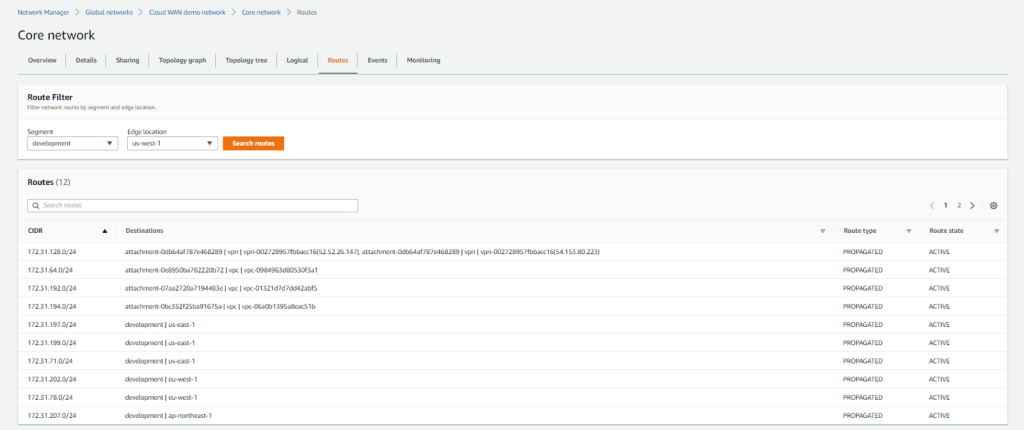

둘째, 코어 네트워킹 정책을 정의하고 연결합니다. 코어 정책은 모든 세그먼트와 AWS 리전에서 네트워크 액세스를 제어하기 위한 규칙을 정의합니다. 셋째, 세그먼트와 세그먼트 작업을 구성합니다. 모든 경로를 확인하고 네트워크 세그먼트(Segment)와 엣지 로케이션(Edge location)으로 필터링할 수 있습니다.

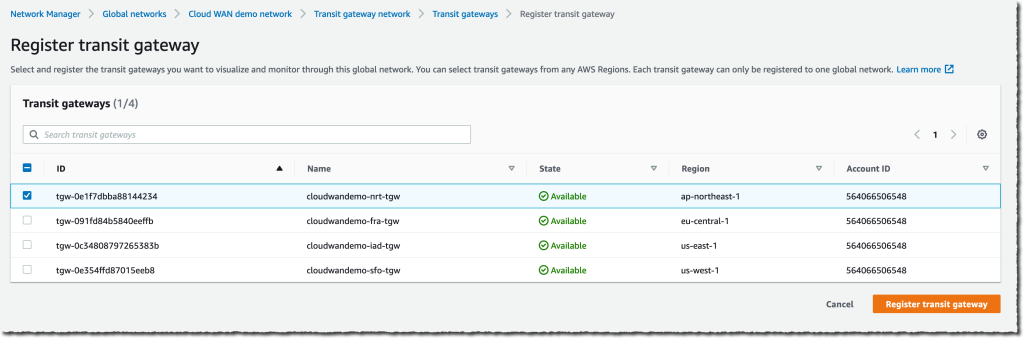

넷째, 기존 Transit Gateway를 새로운 글로벌 네트워크에 등록합니다.

넷째, 기존 Transit Gateway를 새로운 글로벌 네트워크에 등록합니다.

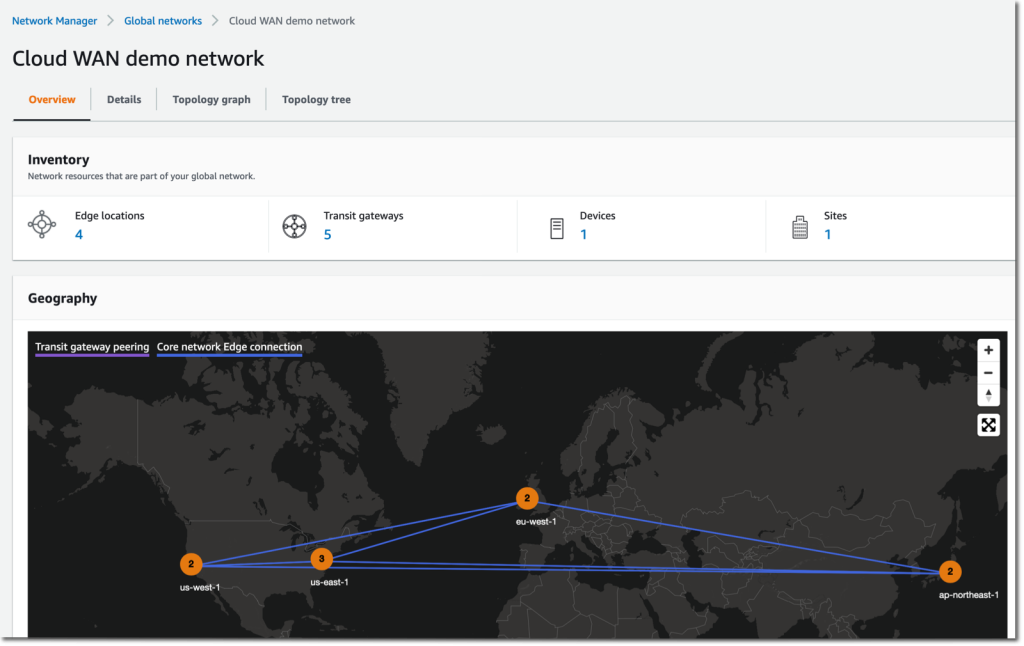

구성이 완료되면 글로벌 네트워크를 확인할 수 있는 단일 모니터링 대시보드가 생성됩니다. 네트워크 인벤토리에 액세스가 가능합니다.

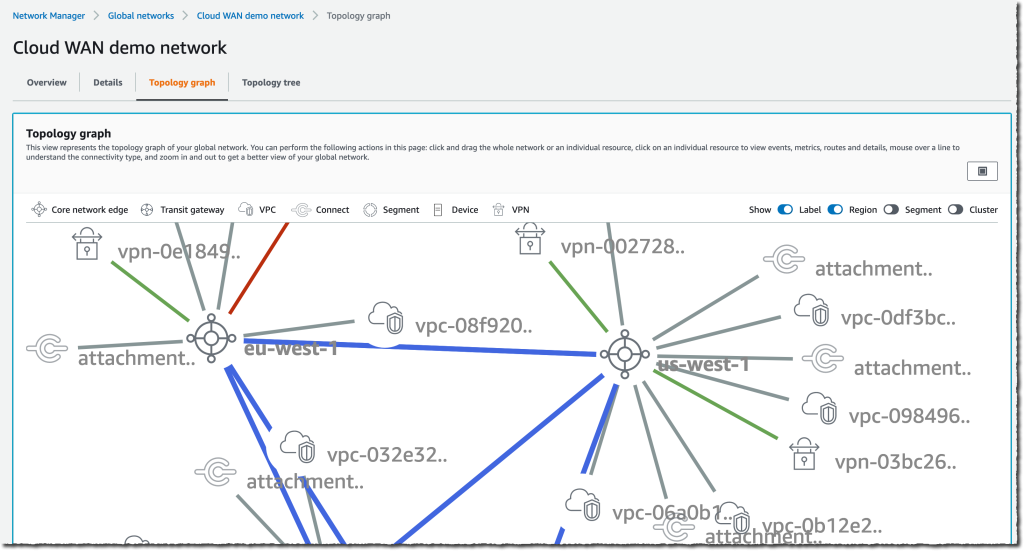

또는, 토폴로지 그래프(Topology graph)와 토폴로지 트리(Topology tree)로 더욱 상세하고 세분화된 보기를 확인할 수 있습니다.

또는, 토폴로지 그래프(Topology graph)와 토폴로지 트리(Topology tree)로 더욱 상세하고 세분화된 보기를 확인할 수 있습니다.

기타 고려 사항

클라우드 WAN의 평가판을 운영하는 동안 “클라우드 WAN과 Transit Gateway로 네트워크를 구축할 수 있는 것은 언제인가요?”라는 질문을 자주 받았습니다. 이 질문이 중요한 이유는 Transit Gateway와 클라우드 WAN 모두 Amazon VPC와 온프레미스 로케이션을 한 곳에서 연결할 수 있기 때문입니다. Transit Gateway는 리전 네트워크 연결 허브로, 몇몇 AWS 리전에서 운영하거나 자체적인 피어링 및 라우팅 구성을 관리하거나 자체적인 자동화를 사용하고 싶을 때 적절합니다.

반면 클라우드 WAN은 관리형 광역 네트워크(WAN)로, 데이터 센터와 브랜치, AWS 네트워크를 통합합니다. 리전 사이에 여러 Transit Gateway를 상호 연결하여 자체적인 글로벌 네트워크를 생성할 수도 있지만, 클라우드 WAN은 글로벌 네트워크를 구축하고 운영하기 위한 자동화, 세그먼테이션, 구성 관리 기능을 기본으로 제공합니다. 클라우드 WAN에는 자동 VPC 연결, 통합 성능 모니터링, 중앙 집중형 구성 등의 기능도 추가되었습니다.

하지만 하나보다는 둘이 낫기 마련입니다. Transit Gateway와 클라우드 WAN의 Core Network Edge(CNE)를 피어링하면, 제가 앞서 말씀드렸던 중앙 관리 및 모니터링 기능의 장점을 누릴 수 있습니다. 클라우드 WAN과 Transit Gateway를 피어링하면 다양한 옵션이 확보됩니다. 클라우드 WAN과 Transit Gateway를 서로 마이그레이션하거나, 클라우드 WAN을 사용하여 기존 Transit Gateway를 중앙에서 연결할 수 있습니다.

한편, 지난 12월에는 AWS에서 SiteLink가 출시되었습니다. SiteLink는 언제 사용해야 하고, AWS 클라우드 WAN은 언제 사용해야 할까요? 사용 사례에 따라 둘 중 하나만 선택하거나 둘 모두 선택할 수 있습니다. 클라우드 WAN은 여러 리전에 걸쳐 VPC로 구성된 네트워크를 생성하고 관리할 수 있습니다. 반면, SiteLink는 AWS 리전을 우회하여 Direct Connect 로케이션을 함께 연결함으로써 성능을 개선합니다. Direct Connect는 향후 클라우드 WAN에서 기본으로 제공될 여러 가지 연결 옵션 중 하나입니다. 오늘부터는 Transit Gateway 피어링 연결을 통해 Direct Connect와 클라우드 WAN을 상호 연결할 수 있습니다.

가용성 및 요금

클라우드 WAN은 현재 미국 동부(버지니아 북부), 미국 동부(오하이오), 미국 서부(캘리포니아 북부), 미국 서부(오레곤), 아프리카(케이프타운), 아시아 태평양(뭄바이), 아시아 태평양(싱가포르), 아시아 태평양(시드니), 아시아 태평양(도쿄), 캐나다(중부), 유럽(프랑크푸르트), 유럽(아일랜드), 유럽(런던), 유럽(밀라노), 유럽(파리), 유럽(스톡홀름), 중동(바레인) AWS 리전에서 제공됩니다.

평소와 다름없이 설정 요금이나 선결제 요금은 없으며, 실제 사용량에 따라 요금이 청구됩니다. AWS 클라우드 WAN 요금을 결정하는 요소는 4가지입니다. 첫째, 배포된 Core Network Edge(CNE) 수. 둘째, 각 CNE에 대한 연결 수. Amazon VPC, VPN 또는 SD-WAN을 연결할 수 있습니다. 셋째, CNE와 피어링된 Transit Gateway 수. 넷째, 각 CNE를 통해 전송되는 트래픽에 대한 데이터 처리 요금.

앞서 설명드린 클라우드 WAN과 관련된 요소 외에도, 리전 간에 데이터를 전송하면 EC2 리전 간 데이터 전송 요금이 발생합니다. EC2 리전 간 데이터 전송 요금은 클라우드 WAN과는 별도로 청구되지만, 클라우드 WAN 서비스의 전체 비용에 영향을 미치는 요소입니다. 세부 정보는 요금 페이지에서 확인할 수 있습니다.

Leave a Reply