[AWS Hero 특집] AWS 보안 서비스의 기능 제대로 활용하기

AWS 커뮤니티 히어로인 Mark Nunnikhoven 의 기고입니다. Mark 는 오랜 APN 고급 기술 파트너인 Trend Micro의 클라우드 연구 부문 부사장입니다. 최신 보안 및 개인 정보 보호에 관한 AWS 커뮤니티의 교육을 돕는 한편 대부분의 AWS 서비스에 대한 Trend Micro의 출시일 지원을 지휘했으며 모든 AWS re:Invent에 참여했습니다!

클라우드에서 보안은 매우 중요하고, AWS Well-Architected 프레임워크의 기반 중 하나입니다. 보안은 모든 워크로드의 성공에 있어서 중요한 역할을 합니다. 그러나 보안을 잘못 이해하는 경우가 종종 있습니다. 어려운 용어를 사용하여 위협과 두려움에 대해 설명하기 때문입니다. 보안이 걸림돌이나 그냥 받아들여야 하는 것으로 여겨지는 오명을 얻은 이유가 여기에 있습니다.

이는 전혀 사실이 아닙니다.

사이버 보안은 사실 단순합니다. 사이버 보안은 설계한 기능이 설계한 대로 작동되도록 하는 일련의 프로세스 및 제어 기능입니다. 이제 AWS 클라우드에서 이 기능이 작동하는 방식을 알려 드리겠습니다.

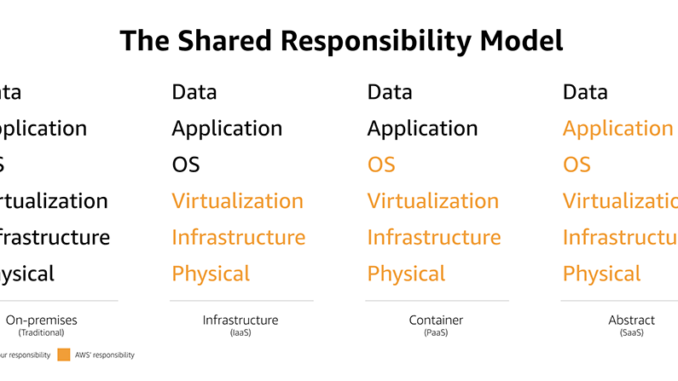

클라우드 보안 – 공동 책임 모델

클라우드 보안의 모든 것은 공동 책임 모델에서 시작됩니다. 이 모델은 일상적인 운영에 대한 책임이 AWS에서 사용자로 이동하는 경계를 정의합니다. AWS는 클라우드의 보안을 제공하고 사용자는 클라우드에서의 보안을 책임집니다. 각 서비스 유형에서는 사용자의 책임 중 더 많은 부분이 AWS로 이동합니다.

의심이 드는 사용자는 AWS가 거래의 책임을 다하고 있는지 확인하여 의심을 거둘 필요가 있습니다(#요점: AWS는 세계적인 수준에서 책임을 다하고 있음). 여기서 중요한 역할을 하는 것이 AWS Artifact입니다. AWS가 공동 책임 모델 아래의 책임을 다하고 있음을 보여주는 증거를 손쉽게 다운로드할 수 있습니다.

그렇다면 이 모델에서 사용자의 책임은 무엇일까요? AWS는 보안, 자격 증명 및 규정 준수 범주에서 다양한 서비스의 형태로 지원을 제공합니다.

클라우드 보안 서비스

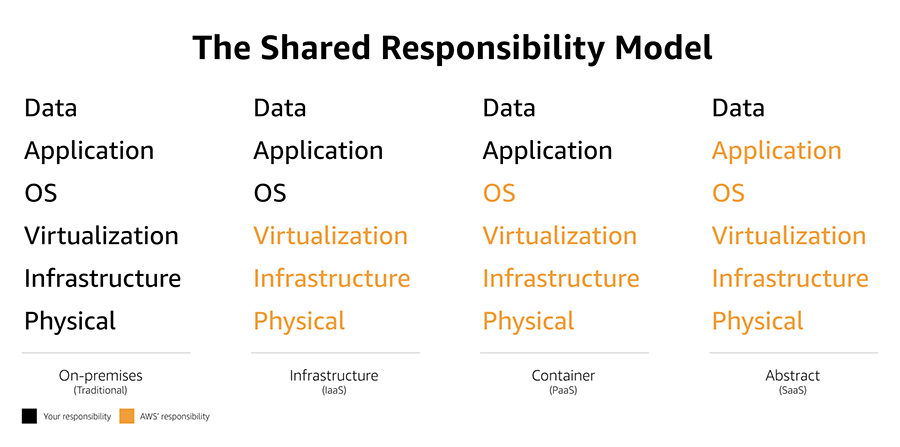

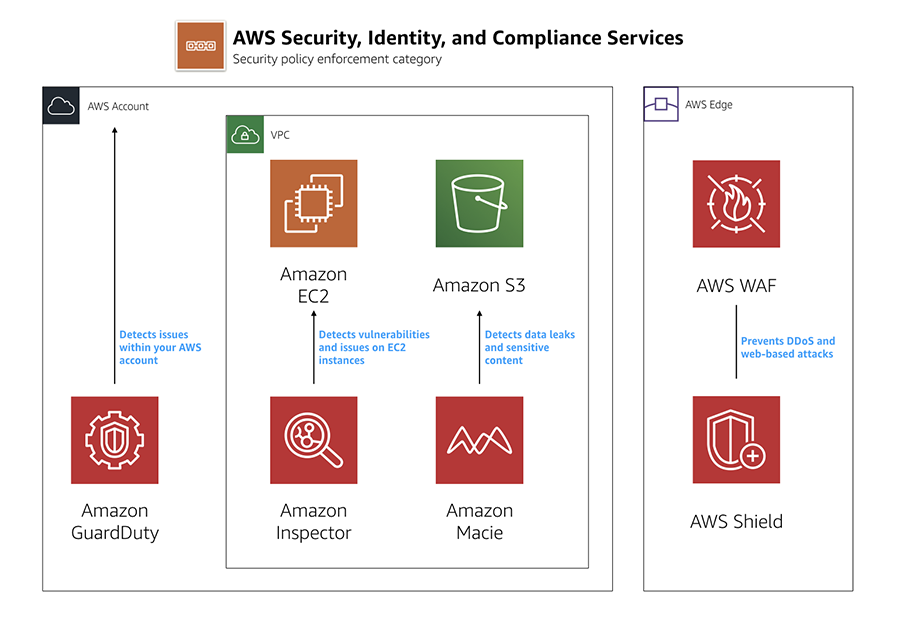

이 모든 보안 서비스가 사용자의 책임을 다하는 데 어떤 도움이 되는지를 이해하기는 조금 어려울 수 있습니다. 제가 전 세계의 다양한 AWS Summits에서 이러한 서비스의 교육을 지원하면서 나눴던 대화를 돌이켜 볼 때 보안 서비스를 권한 부여, 보호되는 스토어, 인증, 시행 및 가시성의 5개 하위 범주로 그룹화하면 설명하기가 더 쉽습니다.

이러한 범주 중 일부는 이미 잘 알려져 있습니다.

- 인증 서비스는 사용자를 식별하는 데 도움이 됩니다.

- 권한 부여 서비스는 사용자 및 다른 서비스가 수행할 수 있는 작업과 이러한 작업을 수행할 수 있는 조건을 결정하는 기능을 제공합니다.

- 보호되는 스토어는 중요한 데이터를 암호화하고 이러한 데이터에 대한 액세스를 규제하는 기능을 제공합니다.

시행과 가시성이라는 두 하위 범주는 쉽게 이해되지 않습니다. 이러한 범주의 서비스는 일상적인 보안 관련 작업에 사용되며 앱이 설계한 대로 작동하는 데 중요한 역할을 합니다.

작업 제어

보안 팀에서는 사용자들이 하는 작업을 최대한 활용하는 방법을 찾기 위해 고심합니다. 이러한 제어 기능을 작동 가능한 보안 사례로 결합하는 방법을 이해하기가 어려울 수 있습니다. 이러한 제어 기능의 대부분은 문제를 탐지하여 잘못된 것이 있을 경우 주의를 끄는 역할을 합니다. 배포를 보호하려면 이러한 탐지를 처리하는 프로세스가 필요합니다.

목표는 설계한 기능이 설계한 대로 작동하도록 하는 것입니다. 이 목표를 기억하면 이러한 각 서비스를 유용하게 활용하는 방법을 제대로 파악할 수 있습니다.

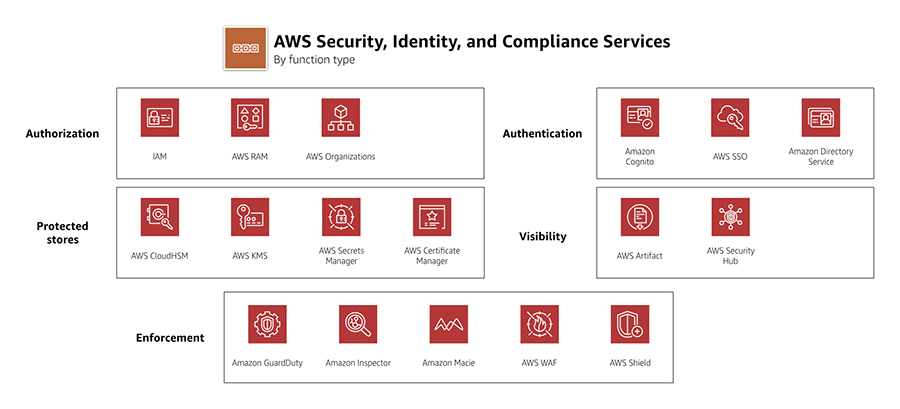

AWS CloudTrail에는 계정의 거의 모든 API 작업이 기록되지만 이러한 로그에서 의심스러운 활동을 찾아내는 것이 어렵습니다. 그러나 Amazon GuardDuty를 사용하면 됩니다. 이 서비스는 AWS 계정 수준에서 CloudTrail 로그와 Amazon VPC 플로우 로그 및 DNS 로그를 지속적으로 면밀히 검토하여 위협 및 의심스러운 활동이 있는지 확인합니다.

Amazon EC2 인스턴스에서는 다양한 회사에서 만든 전체 운영 체제 및 애플리케이션이 실행되기 때문에 보안 문제가 발생할 가능성이 가장 큽니다. 이 모든 복잡성은 지난 해에 13,000건 이상의 취약점이 보고되는 결과로 이어졌습니다. Amazon Inspector는 인스턴스를 온디맨드로 진단하고 운영 체제 및 설치된 애플리케이션과 관련된 결과를 제공합니다. 이러한 결과에는 권장되는 완화 조치도 포함됩니다.

보안이 적용된 상태에서 작업을 시작하더라도 Amazon S3 버킷의 중요한 데이터가 실수로 노출되는 일이 가끔 발생합니다. Amazon Macie는 대상 버킷을 지속적으로 스캔하여 중요한 정보 및 구성 오류를 찾습니다. 이 서비스는 S3 Block Public Access 및 Trusted Advisor 검사 같은 추가 보호 기능을 보강합니다.

AWS WAF 및 AWS Shield는 AWS 엣지 로케이션에서 작동하며 탐지하도록 구성된 공격을 사전에 중지합니다. AWS Shield는 DDoS 활동을 탐지하며 AWS WAF는 Layer Seven 또는 웹 공격을 겨냥합니다.

이러한 각 서비스는 구성을 강화하고 우수한 품질의 코드를 작성하는 데 도움이 됩니다. 문제가 있는 영역을 강조하여 보여줌으로써 필요한 작업이 수행될 수 있도록 합니다. 문제는 작업의 우선 순위를 지정하는 데 있습니다.

가시성

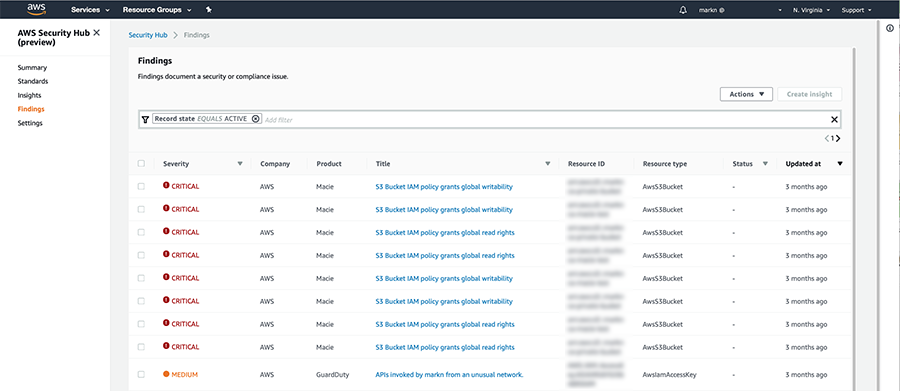

우선 순위를 지정할 때는 가시성 서비스를 활용할 수 있습니다. 앞서 말씀드렸듯이 AWS Artifact는 공유 책임 모델에 따른 AWS의 활동을 보여줍니다. 새로운 AWS Security Hub는 다른 AWS 보안, 자격 증명 및 규정 준수 서비스에서 생성된 데이터와 주요 APN 파트너 솔루션을 통해 생성된 데이터를 이해하는 데 도움이 됩니다.

AWS Security Hub의 목표는 모든 보안 활동의 첫 번째 단계가 되는 것입니다. 허브로 전송되는 모든 데이터는 표준화된 심각도 등급을 포함하는 Amazon Finding 형식으로 정규화됩니다. 이 형식은 각 결과에 대한 컨텍스트를 제공하며 가장 먼저 수행할 작업을 결정하는 데 도움이 됩니다.

이와 같이 우선 순위가 지정된 결과 목록이 있으면 수행할 일련의 대응을 빠르게 결정할 수 있습니다. 처음에는 수동으로 대응해야 할 수 있지만 AWS 클라우드의 다른 기능과 마찬가지로 자동화를 사용하여 성공적으로 작업을 완수할 수 있습니다.

AWS Lambda를 사용하여 AWS Security Hub의 결과에 대응하면 보안에 대한 접근 방식을 간편하면서도 효과적으로 현대화할 수 있습니다. 이 자동화된 워크플로는 보안 제어 기능의 피라미드에서 가장 위쪽에 있습니다.

• 핵심 AWS 보안 서비스 및 APN 파트너 솔루션은 맨 아래에 있습니다.

• 가시성을 제공하는 AWS Security Hub는 중간에 있습니다.

• 자동화는 맨 위에 있는 왕관과 같습니다.

심화 보안 모범 사례

이 게시물에서는 AWS 클라우드의 성공적인 보안에 대한 접근 방식을 개괄적으로 설명했습니다. 여기서 설명한 접근 방식은 AWS Well-Architected 프레임워크 및 수천 건의 고객 성공 사례와도 일치합니다. 공유 책임 모델과 각 서비스의 가치를 이해한다면 AWS 클라우드의 보안 기능을 제대로 설명하고 구축할 수 있습니다.

– Mark Nunnikhoven, AWS Community Hero

Leave a Reply