AWS IAM Access Analyzer, AWS Organizations 통합 기능 출시

작년에 열린 AWS re:Invent 2019에서는 Amazon Simple Storage Service(S3) 버킷, IAM 역할, AWS Key Management Service(KMS) 키, AWS Lambda 기능 및 Amazon Simple Queue Service(SQS) 대기열 등에 적용되는 정책을 사용해 허용되는 권한을 분석하여 리소스에 액세스할 수 있는 사용자를 파악하는 데 도움이 되는 AWS Identity and Access Management(IAM) Access Analyzer를 출시했습니다.

AWS IAM Access Analyzer는 일종의 수학적 논리 및 추론 방법으로, 이를 통해 주어진 리소스 정책에 의해 허용된 모든 가능한 액세스 경로를 판별하는 자동 추론 방식을 사용합니다. 이러한 분석 결과를 클라우드에 사용되는 높은 수준의 보증인 증명 가능한 보안(provable security)이라고 합니다.

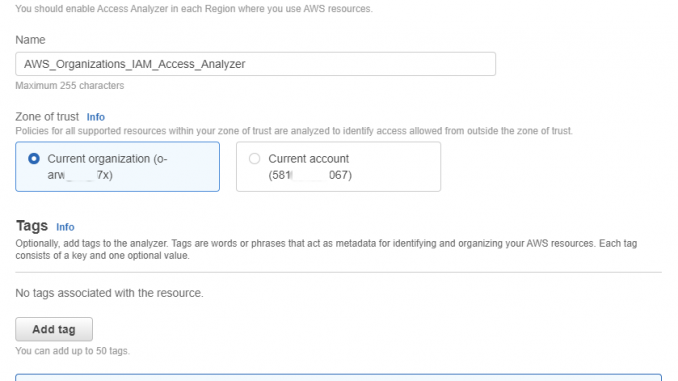

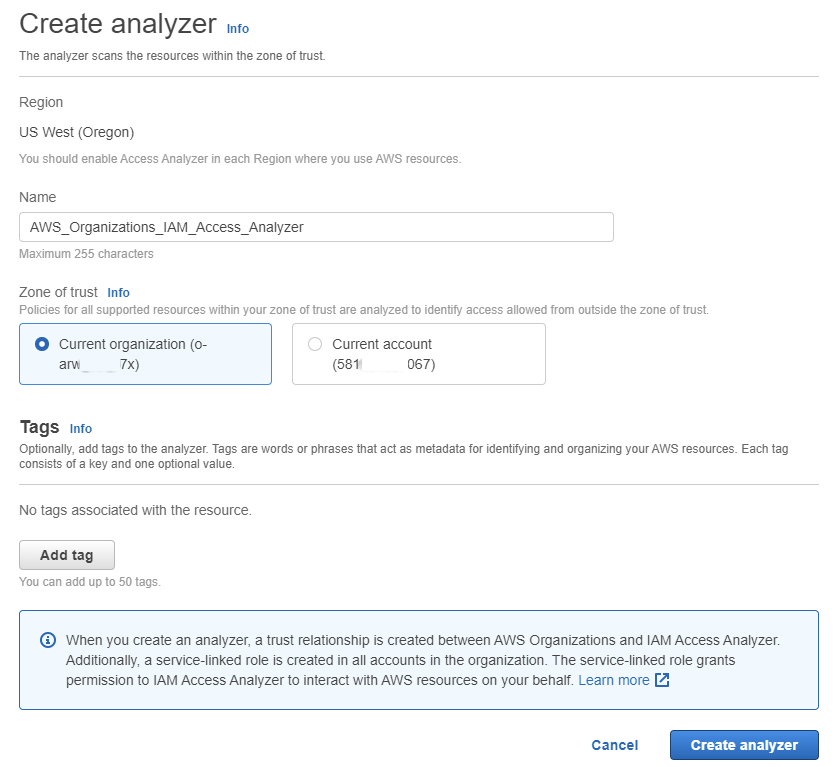

오늘 부터 AWS Organizations 마스터 계정이나 위임한 멤버 계정에서 이 분석기를 생성해 조직 전체를 신뢰할 수 있는 구역으로 설정할 수 있습니다. 각각의 분석기에 특정 계정이나 조직 전체를 신뢰할 수 있는 구역으로 만들어 분석기가 조사 결과를 찾아낼 근거가 될 논리적 경계를 설정할 수 있습니다. 이렇게 하면 조직 내의 리소스를 AWS Organization 외부에서 액세스할 수 있는지 신속하게 파악할 수 있습니다.

AWS Organizations기반 AWS IAM Access Analyzer – 시작하기

IAM Access Analyzer는 IAM 콘솔에서 한 번만 클릭하면 조직 전체에서 쉽게 사용할 수 있습니다. IAM Access Analyzer를 사용하면 각종 정책을 분석하여 IAM 콘솔에서, API를 통해 AWS Organizations 외부에서 공개 또는 교차 계정 액세스를 허용하는 리소스를 찾아 조사 결과 목록을 보고합니다.

조직에 분석기를 만들면 이 분석기는 조직 전체를 하나의 신뢰할 수 있는 구역으로 인식합니다. 즉, 분석기에서 조직 내의 모든 계정을 AWS 리소스에 액세스 권한을 보유한 것으로 신뢰합니다. Access Analyzer는 조직 외부에서 리소스에 대한 액세스를 가진 존재를 파악하여 이에 대한 보고서를 작성합니다.

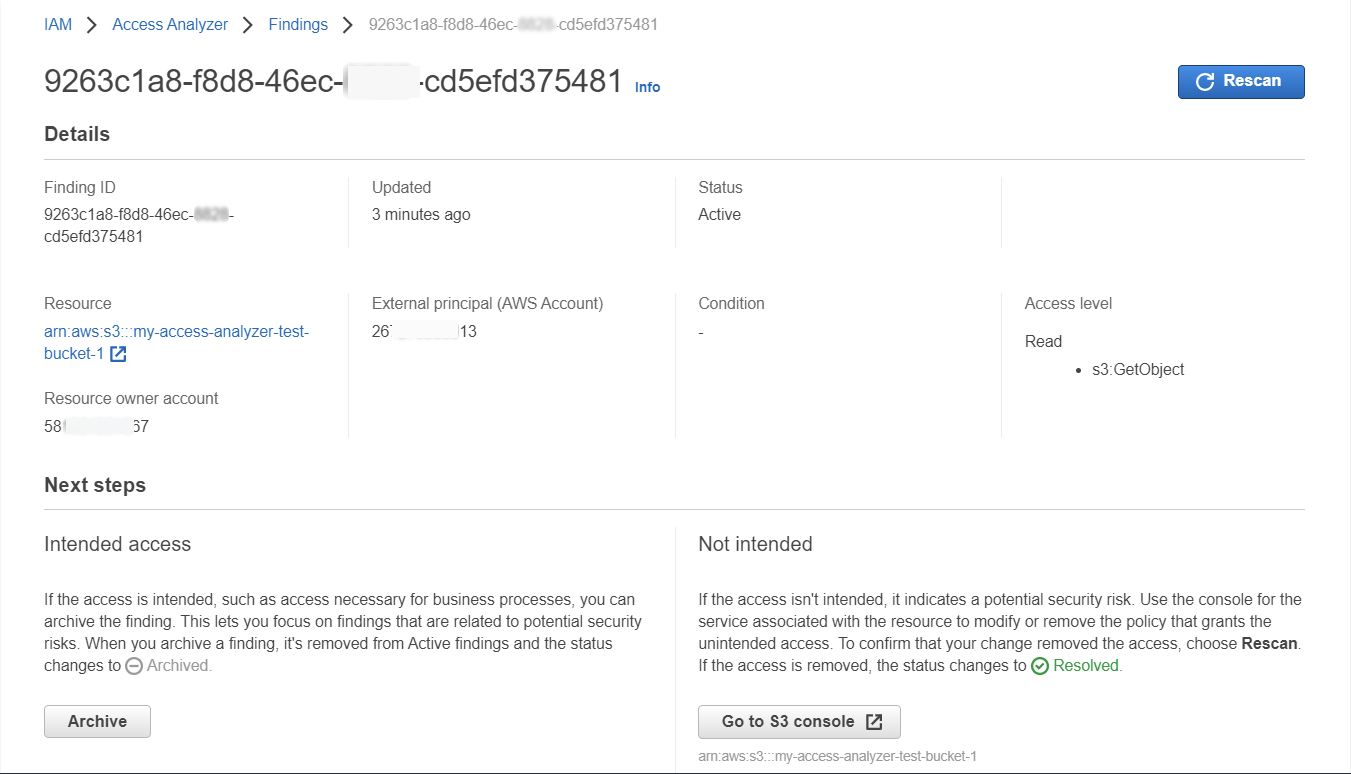

예를 들어 조직에 대한 분석기를 생성하면, 이 분석기가 공개적으로나 조직 외부에서 조직 내의 S3 버킷과 같은 리소스에 액세스할 수 있는 활성 조사 결과를 제공합니다.

정책이 바뀌면 IAM Access Analyzer가 자동으로 새 분석을 트리거하여 그러한 정책 변경을 토대로 새로 알아낸 조사 결과를 보고합니다. 또한 수동으로 재평가를 트리거할 수도 있습니다. 조사 결과의 세부 사항을 보고서 형태로 다운로드하여 규정 준수 감사를 지원할 뒷받침 자료로 사용할 수도 있습니다.

분석기는 생성된 리전별로 특화되어 있습니다. 즉 IAM Access Analyzer를 사용하려는 각 리전에 고유한 분석기를 생성해야 합니다.

조직의 마스터 계정에 조직 전체를 대상으로 분석기를 여러 개 생성할 수 있습니다. 또한 조직에 속한 구성원 계정 하나를 선택하여 그 계정을 IAM Access Analyzer의 관리자로 위임할 수도 있습니다. 구성원 계정을 선택해 관리자 권한을 위임하는 경우, 해당 구성원 계정에 조직 내에서 분석기를 생성할 권한이 부여합니다. 이외에 개별적인 계정을 사용해 분석기를 생성해 이러한 계정 외부에서 액세스할 수 있는 리소스가 무엇인지 파악할 수도 있습니다.

IAM Access Analyzer는 생성된 각각의 조사 결과마다 Amazon EventBridge에 이벤트를 보내 기존 조사 결과의 상태를 변경하고, 조사 결과가 삭제되었을 때도 이벤트를 보냅니다. EventBridge를 사용하면 IAM Access Analyzer 조사 결과를 모니터링할 수 있습니다. 또한 IAM Access Analyzer의 모든 작업은 AWS CloudTrail 및 AWS Security Hub에 기록됩니다. CloudTrail이 수집한 정보를 사용하면 Access Analyzer에 어떤 요청이 접수되었고 그 요청이 만들어진 IP 주소는 무엇이며 요청 주체는 누구인지, 요청 시점은 언제인지 및 기타 세부 사항을 파악할 수 있습니다.

정식 출시!

이 통합 기능은 IAM Access Analyzer를 판매하는 모든 AWS 리전에 제공됩니다. 조직 전체를 신뢰할 수 있는 구역으로 설정하고 분석기를 생성해도 추가 비용을 부과하지 않습니다. 이에 대한 자세한 정보는 AWS re:Invent 2019에서 진행한 Dive Deep into IAM Access Analyzer 및 AWS의 자동화 추론(Automated Reasoning on AWS)과 같은 담화 내용을 참고하시기 바랍니다. 또한 특징 페이지와 설명서에서도 자세한 내용을 확인할 수 있습니다.

IAM에 대한 피드백이 있으면 AWS 포럼으로 또는 평소에 이용하는 AWS 지원 연락처를 통해 보내주시기 바랍니다.

– Channy;

Leave a Reply