AWS Identity and Access Management (IAM) 서비스가 10년이 되었습니다!

Amazon S3는 올해 초에 15주년이 되었고, Amazon EC2도 몇 달 후면 마찬가지입니다. 오늘은 AWS Identity and Access Management(IAM)의 10주년을 기념하고자 합니다.

처음 10년

지난 10년을 되돌아보고 가장 중요한 IAM 출시를 다시 살펴보겠습니다.

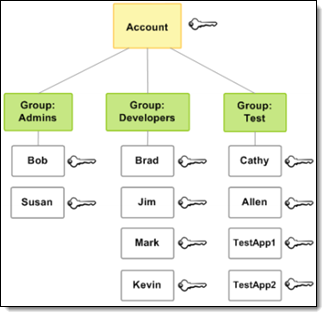

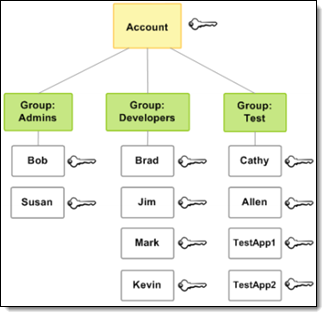

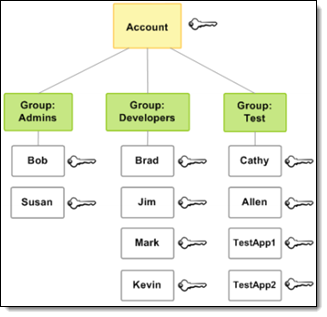

2011년 5월 — 15개의 AWS 서비스에 대한 지원과 함께 IAM은 사용자와 사용자 그룹을 생성하고 둘 중 하나에 정책 문서를 첨부할 수 있는 기능을 제공하는 IAM을 출시했습니다. AWS 정책 생성기를 사용하여 처음부터 새로 정책을 구축할 수 있으며 미리 정의된 정책 템플릿으로 구성된 일반적인 컬렉션도 있었습니다. 이번 출시에서는 작업 및 리소스에 대한 세분화된 권한과 정책 적용 시기를 제어하는 조건 사용을 통해 IAM의 표준을 정립했습니다. 이 모델은 AWS와 함께 확장되며, 현재 IAM의 핵심입니다.

2011년 5월 — 15개의 AWS 서비스에 대한 지원과 함께 IAM은 사용자와 사용자 그룹을 생성하고 둘 중 하나에 정책 문서를 첨부할 수 있는 기능을 제공하는 IAM을 출시했습니다. AWS 정책 생성기를 사용하여 처음부터 새로 정책을 구축할 수 있으며 미리 정의된 정책 템플릿으로 구성된 일반적인 컬렉션도 있었습니다. 이번 출시에서는 작업 및 리소스에 대한 세분화된 권한과 정책 적용 시기를 제어하는 조건 사용을 통해 IAM의 표준을 정립했습니다. 이 모델은 AWS와 함께 확장되며, 현재 IAM의 핵심입니다.

2011년 8월 — 단기 임시 AWS 자격 증명에 대한 지원을 포함하여 AWS 계정과 연동하여 기존 자격 증명을 사용할 수 있는 기능을 도입했습니다.

2012년 6월 — EC2 인스턴스용 IAM 역할을 도입하여 EC2 인스턴스에서 실행되는 코드로 AWS 서비스를 더 쉽게 호출할 수 있습니다.

2015년 2월 — 관리형 정책을 출시하였고, 동시에 기존 IAM 정책을 여러 IAM 사용자, 그룹 또는 역할에 대해 생성하고 이름을 지정하며 사용할 수 있는 뛰어난 객체로 전환했습니다.

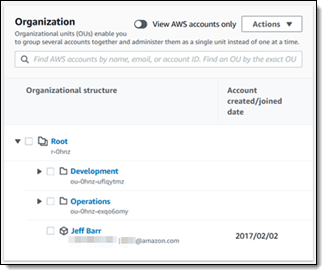

2017년 2월 – AWS Organizations를 출시하였고, 조직 단위 계층 구조로 그룹화되어 여러 AWS 계정에 분산된 정책 기반 관리를 구현하는 기능을 제공하였습니다. 이번 출시에서는 서비스 제어 정책(SCP)도 도입하여 조직의 계정에서 허용되는 액세스 수준과 관련된 가드레일을 배치할 수 있는 기능을 제공하였습니다.

2017년 2월 – AWS Organizations를 출시하였고, 조직 단위 계층 구조로 그룹화되어 여러 AWS 계정에 분산된 정책 기반 관리를 구현하는 기능을 제공하였습니다. 이번 출시에서는 서비스 제어 정책(SCP)도 도입하여 조직의 계정에서 허용되는 액세스 수준과 관련된 가드레일을 배치할 수 있는 기능을 제공하였습니다.

2017년 4월 — EC2 인스턴스용 IAM 역할에 구축된 서비스 연결 역할을 도입했습니다. 이를 통해 AWS 서비스에 권한을 위임할 수 있으며, 사용자를 대신하여 다른 AWS 서비스를 호출하는 데 필요한 AWS 서비스를 더 쉽게 사용할 수 있게 되었습니다.

2017년 12월 — AWS 계정 및 비즈니스 애플리케이션에 대한 액세스를 중앙에서 쉽게 관리할 수 있도록 AWS Single Sign-On을 도입했습니다. SSO는 IAM을 기반으로 구축되며 역할, 임시 자격 증명 및 기타 기본적인 IAM 기능을 활용합니다.

2018년 11월 —원래 역할 기반 액세스 제어를 보완하여 다양한 유형의 사용자, 리소스 및 환경 속성을 사용하여 정책 및 권한 결정을 촉진할 수 있도록 속성 기반 액세스 제어(ABAC)를 도입하였습니다. 이번 출시를 통해 IAM 사용자 및 역할에 태그를 지정할 수 있으며, 이를 통해 정책에서 자격 증명 속성과 리소스 속성을 일치시킬 수 있습니다. 이번 출시 이후 AWS SSO 및 Cognito와 함께 ABAC를 사용에 관한 지원도 추가했습니다.

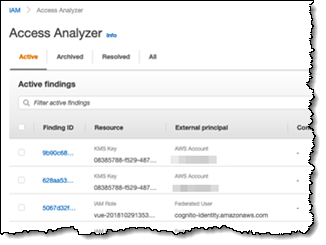

2019년 12월 – 정책을 분석하고 공개적으로 또는 다른 계정에서 액세스할 수 있는 리소스를 결정할 수 있도록 IAM Access Analyzer를 도입했습니다.

2019년 12월 – 정책을 분석하고 공개적으로 또는 다른 계정에서 액세스할 수 있는 리소스를 결정할 수 있도록 IAM Access Analyzer를 도입했습니다.

2021년 3월 — 오랜 시간 테스트를 거친 AWS 모범 사례를 활용하는 IAM 정책 및 SCP를 구축할 수 있도록 지원하기 위해 IAM Access Analyzer에 정책 검증(100개가 넘는 정책 확인) 및 실행 가능한 권장 사항을 추가했습니다.

2021년 4월 — 액세스 활동을 기반으로 최소 권한 IAM 정책 템플릿을 생성하는 기능을 제공하였습니다.

과거와 현재

초기에는 일반적인 고객이 하나의 AWS 계정에서 소수의 S3 버킷, EC2 인스턴스 및 SQS 대기열에 대한 액세스를 모두 제어하는 데 IAM을 사용하였습니다. 오늘날 일부 고객은 IAM을 사용하여 여러 AWS 계정에 분산된 수십억 개의 객체에 대한 액세스를 제어합니다.

AWS API를 호출할 때마다 IAM을 호출하여 권한을 확인해야 하기 때문에 IAM 팀은 처음부터 가용성과 확장성에 초점을 맞췄습니다. 2011년에는 “호출자가 할 수 있을까?” 싶었던 기능은 초당 수천 개의 요청을 처리했습니다. 현재 새로운 서비스가 계속 등장하고 AWS 고객 기반이 계속 증가함에 따라 이 기능은 전 세계적으로 초당 4억 건이 넘는 API 호출을 처리합니다.

요약에서 알 수 있듯이 IAM은 불과 10년 전에 간단했지만 강력한 출발에서 꽤 먼 여정을 거쳤습니다. 10년 전 사실이었던 대부분은 오늘날에도 여전히 사실이지만, 시간이 지남에 따라 발전해 온 몇 가지 모범 사례에 대해 이야기하고자 합니다.

여러 계정 — 처음에 고객은 일반적으로 단일 AWS 계정과 여러 사용자를 사용했습니다. 지금은 여러 사업부 및 워크로드를 수용하기 위해 AWS Organizations 및 여러 계정을 사용하도록 권장합니다. 처음에는 AWS 사용이 비교적 단순하고 간단하더라도 규모가 커지고 복잡해지면서 사용량이 많아질 수 있으며, 항상 미리 대비하는 것이 좋습니다. 자세한 내용은 모범 사례 AWS 환경 구축을 참조하세요.

사용자 및 SSO — 이와 관련하여 AWS SSO를 통해 중앙에서 사용자를 생성하고 관리한 다음, 하나 이상의 AWS 계정에 대한 액세스 권한을 부여하는 것이 좋습니다. 자세한 내용은 AWS Single Sign-On 사용 설명서를 참조하세요.

IAM의 10주년을 축하하며

AWS의 고객 중심 전략에 따라 고객의 의견은 언제나 환영합니다! 향후 10년 동안 어떤 새로운 IAM 기능을 만나보고 싶으신가요? 의견을 남겨주세요. 팀에서는 여러분의 의견을 빠짐없이 검토합니다.

그리고, 다시 한 번 IAM의 10주년을 축하합니다!

— Jeff;

Source: AWS Identity and Access Management (IAM) 서비스가 10년이 되었습니다!

Leave a Reply