새로운 기능 – AWS SSO용 WebAuthn을 통한 Multi-Factor Authentication

오늘부터는 현재 지원되는 일회용 암호(OTP) 및 Radius 인증자 외에도 WebAuthn을 Multi-Factor Authentication(MFA)으로 AWS Single Sign-On에 추가할 수 있습니다. FIDO Alliance와의 협업을 통해 개발된 W3C 사양의 WebAuthn에 대한 지원을 추가하여 시스템 관리자가 프로비저닝하거나 노트북 또는 스마트폰에 내장된 다양한 상호 운용 가능한 인증자로 인증할 수 있습니다. 예를 들어 이제 하드웨어 보안 키를 누르거나, Mac에서 지문 센서를 터치하거나, 모바일 디바이스 또는 PC에서 안면 인식을 사용하여 AWS Management Console 또는 AWS CLI(명령줄 인터페이스)로 인증할 수 있습니다.

이러한 추가 덕분에, 이제 여러 MFA 인증자를 자체 등록할 수 있습니다. 그 결과 기본 인증자 디바이스를 분실하거나 잘못 배치한 경우 AWS에서 다른 디바이스로 인증할 수 있게 됩니다. 장기적인 관리 용이성을 위해 디바이스의 이름을 쉽게 지정할 수 있도록 했습니다.

WebAuthn 이중 팩터 인증은 AWS에 의해 관리되는지 여부와 관계없이, AWS Single Sign-On 내부 자격 증명 스토어에 저장된 자격 증명과 Microsoft Active Directory에 저장된 자격 증명에 대해 사용할 수 있습니다.

WebAuthn과 FIDO2란 무엇입니까?

FIDO2 지원 디바이스를 사용하여 이중 팩터 인증을 구성하는 방법과 웹 기반 인증과 CLI 인증에 대한 사용자 환경을 알아보기 전에 FIDO2, WebAuthn 및 기타 사양이 어떻게 통합되는지 간단히 살펴보겠습니다.

FIDO2는 WebAuthn(웹 인증)과 CTAP(Client To Authenticator Protocol)이라는 두 가지 핵심 사양으로 구성되어 있습니다.

WebAuthn(웹 인증)은 퍼블릭 키 암호화를 기반으로 강력한 인증을 제공하는 W3C 표준입니다. 기존의 코드 생성기 토큰 또는 TOTP 프로토콜을 사용하는 앱과 달리 서버와 클라이언트 간에 비밀을 공유할 필요가 없습니다. 대신 퍼블릭 키 페어와 고유한 챌린지의 디지털 서명에 의존합니다. 프라이빗 키는 FIDO 지원 인증자인 보안 디바이스를 벗어나지 않습니다. 웹 사이트에 대한 인증을 시도할 경우, 이 보안 디바이스는 CTAP 프로토콜을 사용하여 브라우저와 상호 작용합니다.

WebAuthn은 강력합니다. 인증은 프라이빗 키를 안전하게 저장할 수 있고 암호화 작업을 수행할 수 있는 보안 요소에 의해 이상적으로 지원됩니다. WebAuthn은 범위가 지정됩니다. 키 페어는 브라우저 쿠키와 같은 특정 오리진에만 유용합니다. console.amazonaws.com에 등록된 키 페어는 console.not-the-real-amazon.com에서 사용할 수 없으므로 피싱 위협이 감소합니다. 마지막으로 WebAuthn은 검증됩니다. 인증자는 서버가 퍼블릭 키가 허위 소스가 아닌 신뢰할 수있는 인증자로부터 왔는지 확인하는 데 도움이 되는 인증서를 제공할 수 있습니다.

따라서 FIDO2 인증을 사용하려면 WebAuthn을 지원하는 웹 사이트, WebAuthn 및 CTAP 프로토콜을 지원하는 브라우저, FIDO 인증자의 세 가지 요소가 필요합니다. 오늘부터 SSO 관리 콘솔 및 CLI가 WebAuthn을 지원합니다. 모든 최신 웹 브라우저는 호환(Chrome, Edge, Firefox 및 Safari) 가능합니다. FIDO 인증자는 한 디바이스 또는 다른 디바이스에서 사용(로밍 인증자)할 수 있는 디바이스(예: YubiKey) 또는 Android, iOS, iPadOS, Windows, Chrome OS 및 macOS(플랫폼 인증자)에서 지원하는 내장 하드웨어입니다.

FIDO2 은 어떻게 작동합니까?

우선 AWS SSO에 FIDO 지원 인증자를 등록하면 인증자는 AWS SSO 콘솔(릴레이 당사자)에서 생성한 챌린지에 서명하는 데 사용할 수 있는 새로운 퍼블릭 키 자격 증명 세트를 생성합니다. 이러한 새로운 자격 증명의 퍼블릭 부분은 서명된 챌린지와 함께 AWS SSO에 저장됩니다.

WebAuthn을 두 번째 팩터 인증으로 사용하려는 경우 AWS SSO 콘솔에서 인증자에게 챌린지를 보냅니다. 그러면 이전에 생성된 퍼블릭 키 자격 증명으로 이 챌린지에 서명하고 다시 콘솔로 보낼 수 있습니다. 이런 방식으로, AWS SSO 콘솔에서 필요한 자격 증명이 있는지 확인할 수 있습니다.

AWS SSO 콘솔에서 보안 디바이스로 MFA를 활성화하려면 어떻게 해야 합니까?

여러분은 시스템 관리자로서 사용자 프로필이 AWS SSO 자체에 저장되거나 자체 관리형 Active Directory 또는 Microsoft Active Directory용 AWS Directory Service에 저장될 때 AWS SSO 담당자에 대해 MFA를 활성화할 수 있습니다.

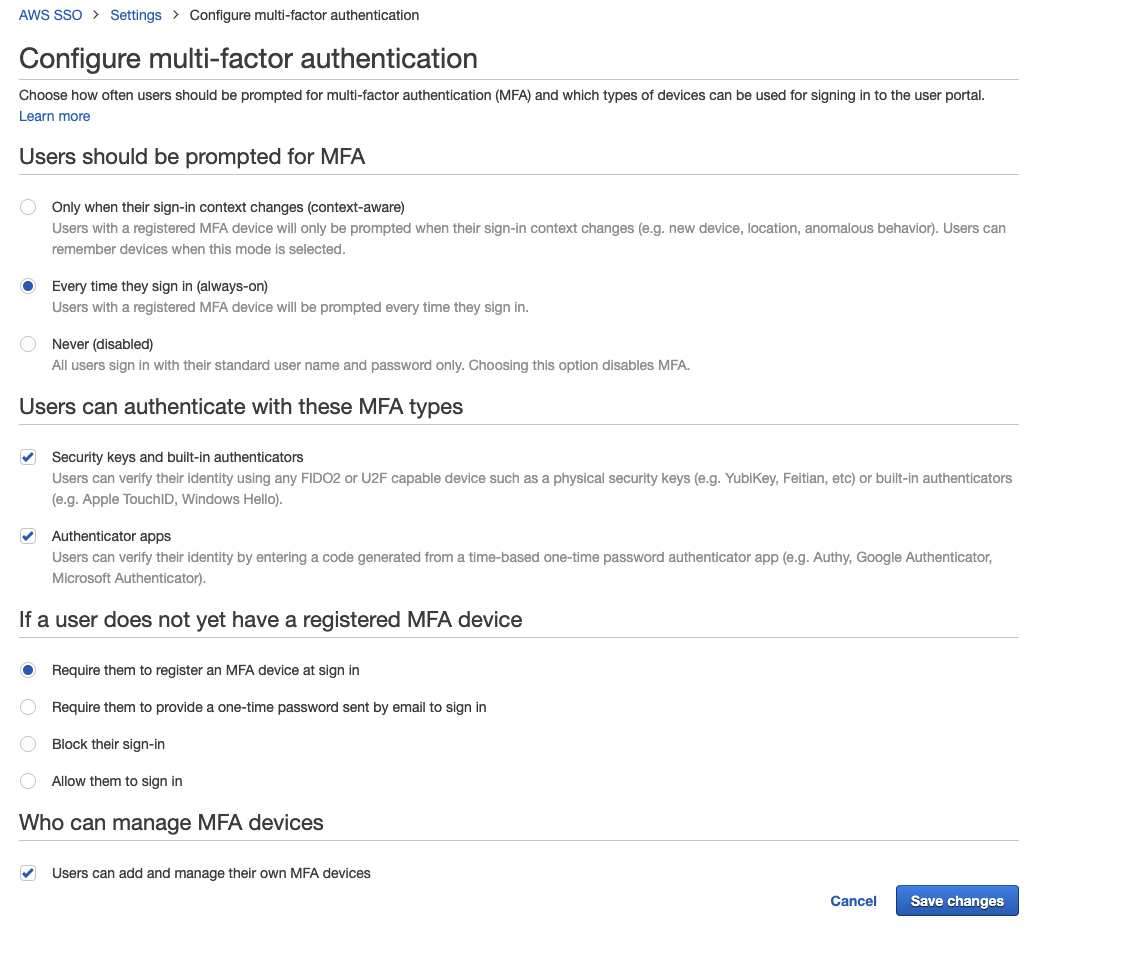

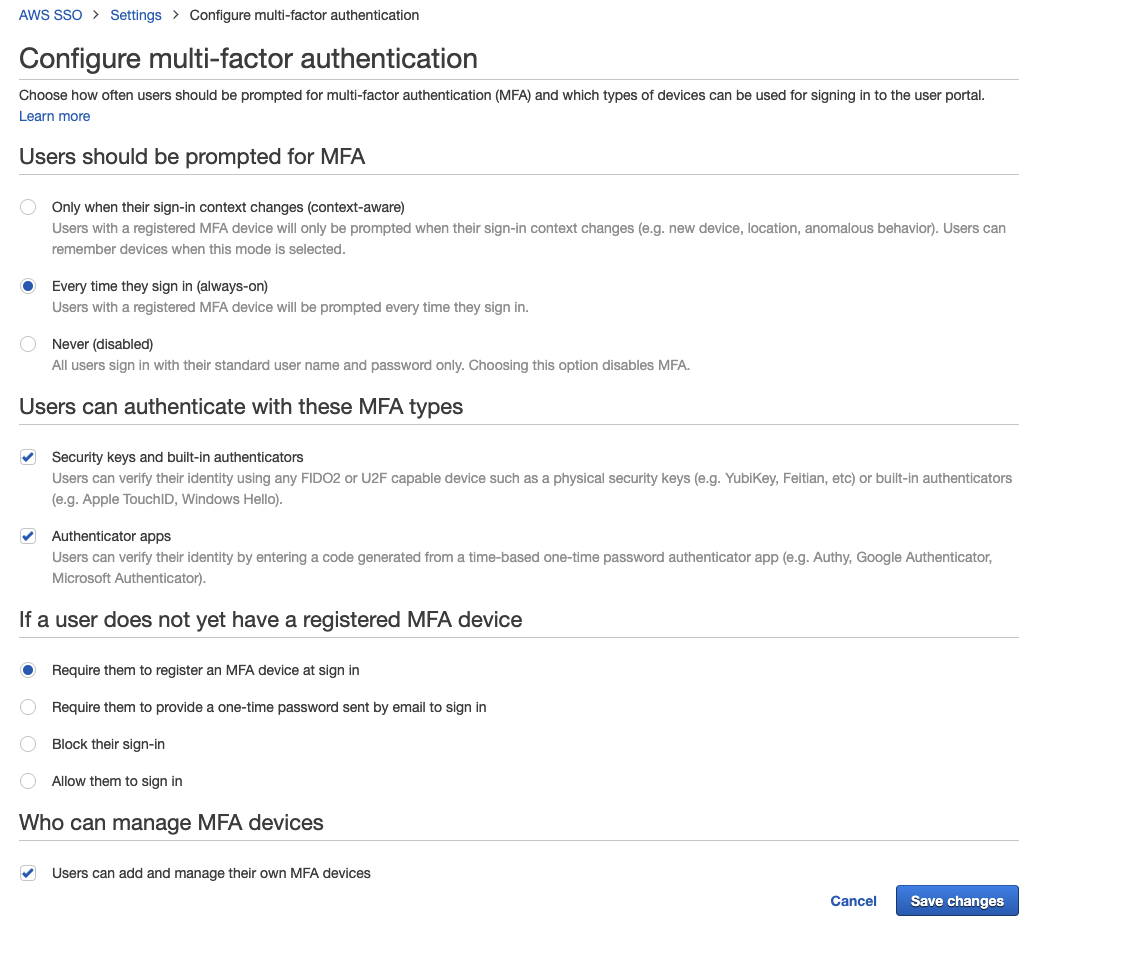

직원들이 셀프 서비스 모드에서 FIDO 또는 U2F 인증자를 등록할 수 있도록 하려면 먼저 설정(Settings)으로 이동한 다음 멀티 팩터 인증(Multi-Factor Authentication)에서 구성(Configure)을 클릭합니다. 다음 화면에서 네 가지 변경을 수행합니다. 먼저 사용자에게 MFA에 대한 메시지가 표시(Users should be prompted for MFA)에서 로그인할 때마다(Every time they sign in)를 선택합니다. 둘째, 사용자는 이러한 MFA 유형을 사용하여 인증할 수 있음(Users can authenticate with these MFA types)에서 보안 키 및 기본 제공 인증자(Security Keys and built-in authenticators)를 선택합니다. 셋째, 사용자에게 등록된 MFA 디바이스가 아직 없는 경우(If a user does not yet have a registered MFA device)에서 로그인 시 MFA 디바이스를 등록하도록 요구(Require them to register an MFA device at sign in)를 선택합니다. 마지막으로, MFA 디바이스를 관리할 수 있는 사용자(Who can manage MFA devices)에서 사용자는 자신의 MFA 디바이스를 추가 및 관리할 수 있음(Users can add and manage their own MFA devices)을 선택합니다. 변경 사항 저장(Save Changes)을 클릭하여 저장하고 되돌아갑니다.

이것으로 완료되었습니다! 이제 직원들이 다음에 인증할 때 MFA 디바이스를 등록하라는 메시지가 표시됩니다.

사용자 경험이란 무엇입니까?

AWS 콘솔 사용자는 시스템 관리자로부터 받은 AWS SSO 포털 페이지 URL에서 인증합니다. 평소와 같이 사용자 이름과 암호를 사용하여 로그인하겠습니다. 다음 화면에서 인증자를 등록하라는 메시지가 표시됩니다. 디바이스 유형으로 보안 키(Security Key)를 선택합니다. 지문이나 얼굴 인식과 같은 생체 인식 팩터를 사용하려면 기본 제공 인증자(Built-in authenticator)를 클릭합니다.

브라우저는 키 페어를 생성하고 퍼블릭 키를 보낼 것을 요청합니다. 내 디바이스의 버튼을 터치하거나 등록된 생체 인식(예: TouchID 또는 FaceID)을 제공하여 이 작업을 수행할 수 있습니다. 브라우저가 확인되고 내 디바이스에 친숙한 이름을 부여할 수 있는 최근 화면이 표시되므로 각 화면이 무엇인지 기억할 수 있습니다. 그런 다음, 저장(Save)과 종료(Done)를 클릭합니다.

브라우저가 확인되고 내 디바이스에 친숙한 이름을 부여할 수 있는 최근 화면이 표시되므로 각 화면이 무엇인지 기억할 수 있습니다. 그런 다음, 저장(Save)과 종료(Done)를 클릭합니다. 이제부터 로그인할 때마다 스마트폰이나 노트북에서 보안 디바이스를 터치하거나 생체 인증을 사용하라는 메시지가 표시됩니다. 화면 뒤에서는 서버가 내 브라우저에 챌린지를 보내는 작업이 이뤄집니다. 브라우저는 보안 디바이스에 챌린지를 보냅니다. 보안 디바이스는 내 프라이빗 키를 사용하여 챌린지에 서명하고 확인을 위해 서버로 반환합니다. 서버에서 퍼블릭 키로 서명을 확인하면 AWS Management Console에 대한 액세스 권한이 부여됩니다.

이제부터 로그인할 때마다 스마트폰이나 노트북에서 보안 디바이스를 터치하거나 생체 인증을 사용하라는 메시지가 표시됩니다. 화면 뒤에서는 서버가 내 브라우저에 챌린지를 보내는 작업이 이뤄집니다. 브라우저는 보안 디바이스에 챌린지를 보냅니다. 보안 디바이스는 내 프라이빗 키를 사용하여 챌린지에 서명하고 확인을 위해 서버로 반환합니다. 서버에서 퍼블릭 키로 서명을 확인하면 AWS Management Console에 대한 액세스 권한이 부여됩니다.

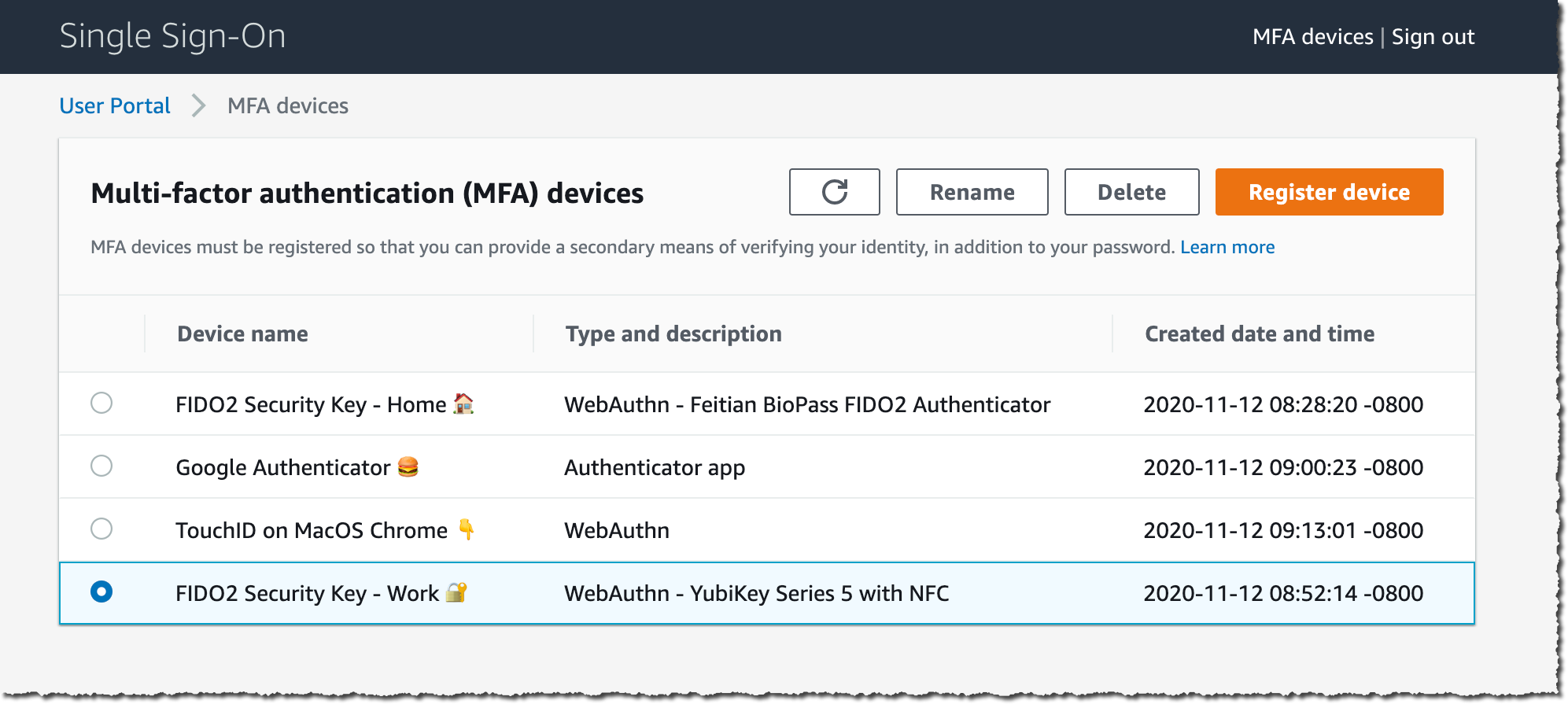

언제든지 추가 디바이스를 등록하고 등록된 디바이스를 관리할 수 있습니다. AWS SSO 포털 페이지에서 화면의 오른쪽 상단에 있는 MFA 디바이스(MFA devices)를 클릭합니다.

이미 있다면 내 계정에 등록된 디바이스를 보고 관리할 수 있습니다. 디바이스 등록(Register device)을 클릭하여 새 디바이스를 등록합니다.

AWS CLI에 대한 SSO를 구성하는 방법은 무엇입니까?

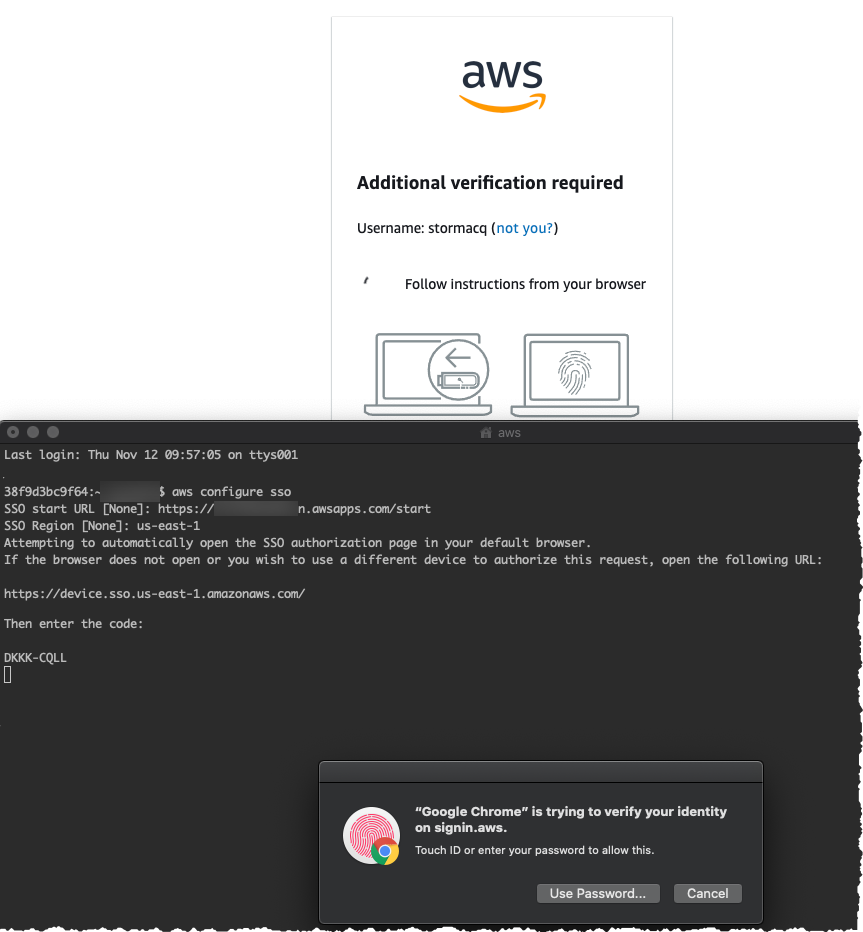

디바이스가 구성되면 AWS CLI(명령줄 인터페이스)에서 SSO를 구성할 수 있습니다.

먼저 aws configure sso로 CLI SSO를 구성하고 시스템 관리자로부터 받은 SSO 도메인 URL을 입력합니다. CLI는 사용자 이름, 암호 및 이전에 구성한 두 번째 팩터 인증을 사용하여 인증할 수 있는 브라우저를 엽니다. 웹 콘솔은 CLI 프롬프트에 다시 입력하는 코드를 제공합니다.

여러 AWS 계정에 액세스할 수 있는 경우 CLI에 해당 계정들이 나열되고 저는 사용하려는 계정을 선택합니다. 이것은 일회성 구성입니다.

이 작업이 완료되면 평소와 같이 aws CLI를 사용할 수 있습니다. SSO 인증은 보이지 않는 곳에서 자동으로 발생합니다. 시스템 관리자가 설정한 구성에 따라 수시로 다시 인증하라는 메시지가 표시됩니다.

지금 이용 가능

AWS Single Sign-On과 마찬가지로 FIDO2 두 번째 팩터 인증은 추가 비용 없이 제공되며, AWS SSO를 사용할 수 있는 모든 AWS 리전에서 사용할 수 있습니다.

늘 그렇듯이 여러분의 피드백을 환영합니다. 해당 팀은 가까운 시일 내에 추가 인증 옵션을 제공하기 위해 다른 기능을 작업 중이라고 말했습니다.

오늘부터 FIDO2을 AWS Single Sign-On에 대한 두 번째 팩터 인증으로 사용할 수 있습니다. 지금 구성하십시오.

Source: 새로운 기능 – AWS SSO용 WebAuthn을 통한 Multi-Factor Authentication

Leave a Reply