Amazon Forecast로 MLOps를 적용한 AI 기반의 예측 자동화 구축하기

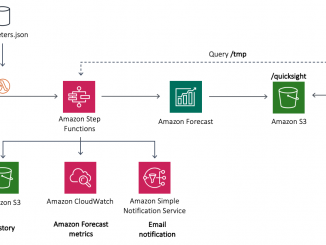

Amazon Forecast로 MLOps를 적용한 AI 기반의 예측 자동화 구축하기 이 글은 Amazon Forecast를 사용하여 구축된 예측 모델을 개발하고 시각화하기 위한 MLOps (Machine Learning Operations) 파이프라인을 생성하는 방법을 안내합니다. 기계 학습(Machine Learning, ML) 워크로드는 확장이 필요하기 때문에 서로 다른 이해 관계자 간의 사일로를 없애고 비즈니스 가치를 파악하는 것이 중요합니다. MLOps 모델은 데이터 사이언스, 프로덕션 및 운영 팀이 자동화된 워크플로우 전반에 걸쳐서 원활하게 협력을 가능하게 하며, 문제없는 구현과 효율적이며 지속적인 모니터링을 보장하게 합니다. 소프트웨어 개발에서 말하는 데브옵스(DevOps) 모델과 마찬가지로, MLOps 모델은 ML의 코드를 빌드하고 ML 도구와 프레임워크 전반에 걸쳐 통합하는데 도움을 줍니다. 사용자 코드를 재작성하거나 기존 인프라를 고려할 필요 없이 데이터 파이프라인을 자동화, 운영 및 모니터링할 수 있습니다. MLOps는 기존 분산된 스토리지 및 인프라의 처리 과정을 확장하여 ML 모델을 규모에 맞게 배치하고 관리할 수 있도록 지원합니다. 또한 구성 전체의 모든 모델에 대해서 시간에 따른 드리프트를 중앙에서 추적 및 시각화가 가능하며 자동으로 데이터 [ more… ]